Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot IPSec Keenetic LTE Mikrotik MU-MIMO Netis Newsletter Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиКритическая уязвимость в роутерах и точках доступа TP-Link

В популярных моделях оборудования от TP-Link найдены критические бреши в безопасности. Уязвимости подвержены: TL-WDR4300, TL-WR743ND, WR743ND, WR842ND, WA-901ND, WR941N, WR941ND, WR1043ND, WR2543ND, MR3220, MR3020, WR841N.

Всего обнаружено 2 типа уязвимости.

Бэкдор в TL-WDR4300 и TL-WR743ND

Польский эксперт Micha? Sajdak (компания Securitum) нашел очень бэкдор в роутерах TP-LINK.

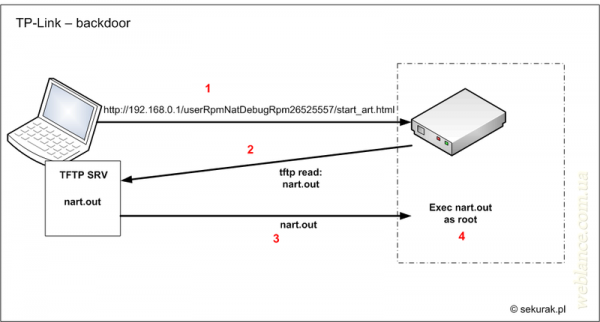

Эксплуатация бэкдора, к сожалению, чрезвычайно проста и требует минимум усилий.

- выполняется HTTP-запрос: /userRpmNatDebugRpm26525557/start_art.html

- роутер подключается к IP-адресу, сделавшему данный запрос, пробует найти TFTP-сервер

- в случае, если TFTP-сервер найден, роутер скачивает файл «nart.out»

- скачанный файл запускается с привилегиями root-пользователя

Если TFTP-сервер не найден, роутер намертво «вещается», а вместе с ним и Wi-Fi. Помогает перезагрузка устройства.

Дебаг-шелл в остальных моделях устройств

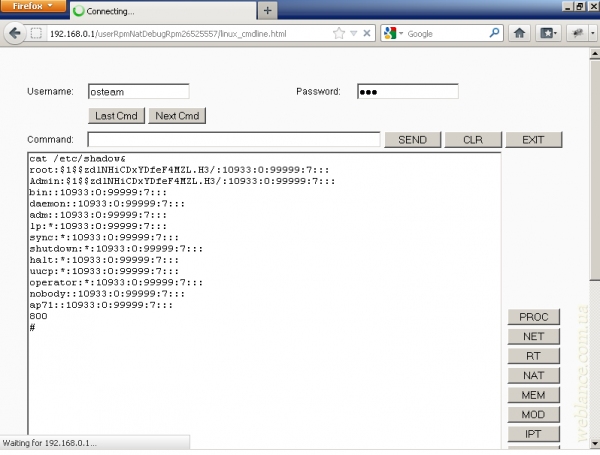

В устройствах TP-Link WDR740ND, WDR740N, WR743ND, WR842ND, WA-901ND, WR941N, WR941ND, WR1043ND, WR2543ND, MR3220, MR3020, WR841N обнаружен дебаг-шелл.

Данная уязвимость позволяет злоумышленнику выполнить произвольный код с root правами.

Для эксплуатации уязвимости злоумышленнику достаточно:

- сформировать HTTP-запрос к /userRpmNatDebugRpm26525557/linux_cmdline.html

- использовать учётную запись логин osteam, пароль 5up

- дальше можно выполнять произвольный код с root-правами

Уязвимости присутствуют в официальных прошивках, статус критический. Следите за обновлениями ПО на сайте TP-Link, если они вообще будут выпущены. По возможности, используйте альтернативные прошивки DD-WRT, OpenWRT и т.п.