Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP hAP lite Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Newsletter Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиНачиная с RouterOS 6.43, Winbox будет использовать безопасное соединение с шифрованием AES 128-bit

По сути, это удобная десктопная альтернатива использованию веб-конфигуратора WebFig и по факту является графической оболочкой, повторяющей функционал веб-интерфейса. К сожалению, насколько Winbox удобен, настолько он не безопасен в открытых сетях. Все дело в том, что данные между приложением и маршрутизатором не шифруется. Эта особенность может быть использована для атак типа «MITM» (Man in the middle, человек посередине).

Понятное дело, в домашних сетях вам опасаться практически нечего: доступ к ресурсам локальной сети ограничен и потенциальный злоумышленник не сможет перехватить данные при помощи сниффера. Другое дело большие корпоративные сети, сети провайдеров, а также конфигурации, где порт Winbox открыт наружу и выполняется удаленное управление.

Читать подробнее

Последствия неправильной настройки Mikrotik и критического бага в RouterOS 6.29-6.42: массовый взлом маршрутизаторов Mikrotik, рекомендации по повышению безопасности

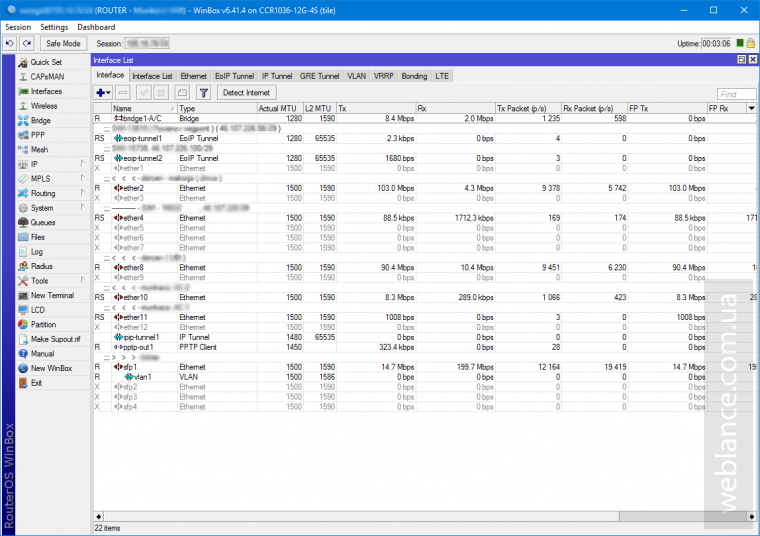

Ситуация, с которой я столкнулся, вынуждает еще раз написать о необходимости обновления RouterOS, а также использования «правильных» настроек RouterOS. Также мы поговорим о том, чем чревато невыполнение этих рекомендаций.

Читать подробнее

Критический баг RouterOS версий 6.29-6.42 позволяет получить логин и пароль администратора устройства

Уязвимости подвержены версии RouterOS, начиная с 6.29 и заканчивая 6.42, включительно с релиз-кандидатом 6.43rc3.

Читать подробнее

Как давно вы обновляли RouterOS? Mikrotik предупреждает о необходимости своевременных обновлений

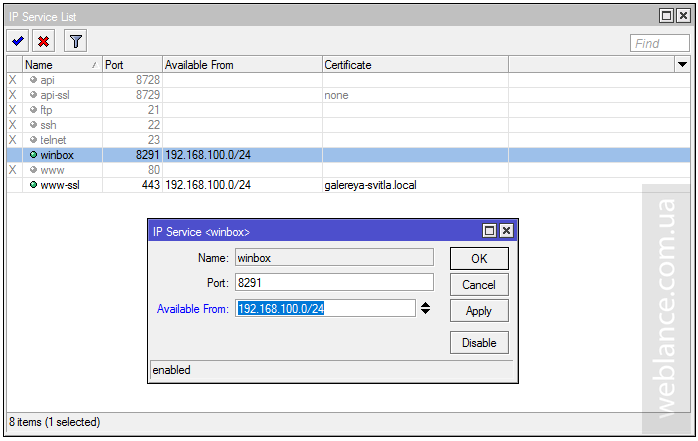

Несколько дней назад компания Mikrotik совершила массовую рассылку с уведомлением о ботнете, сканирующем одну из прошлогодних уязвимостей.

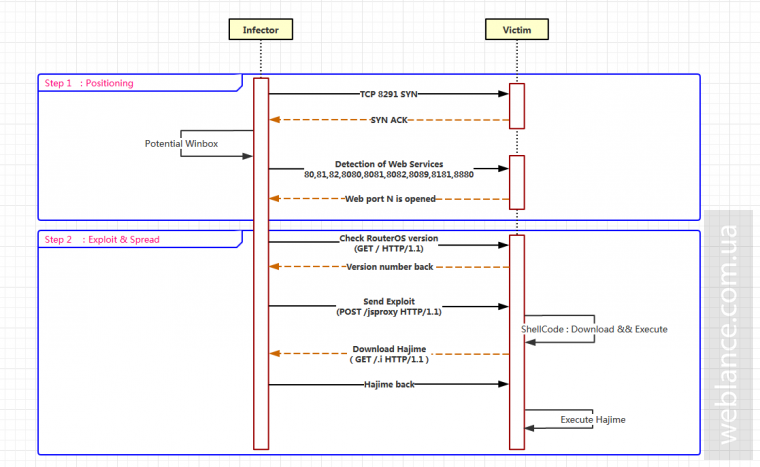

Специалисты Mikrotik обращают внимание на ботнет, который в настоящее время сканирует случайные общедоступные IP на предмет открытых портов Winbox (8291) и WWW (80). Целью сканирования является поиск устройств с устаревшей версией RouterOS и последующей эксплуатацией уязвимости http-сервера.

Данная уязвимость была исправлена год назад, в марте 2017-го.

Читать подробнее

Читать подробнее

Mikrotik представили обновление RouterOS 6.39: оптимизации, исправления и новые возможности

27 апреля компания Mikrotik представила официальное обновление RouterOS 6.39. Поскольку с момента предыдущего анонса 6.38.5 (9 марта) прошло немало времени, список представленных изменений получился весьма внушительным.

Ранее мы уже рассматривали предварительный список изменений в версии RouterOS 6.39, к финальной версии изменений поднакопилось еще больше.