{sape_links}

Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP hAP lite IPSec Keenetic LTE Mikrotik MU-MIMO Netis Qualcomm Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиБлокировка TikTok на Mikrotik RouterOS

03 январь 2022

15 343

0

Проблема блокировки трафика TikTok обсуждается для многих платформ, и Mikrotik тут не исключение. Я же столкнулся с проблемой блокировки TikTok с появлением ребенка. Какие только способы блокировки не обсуждаются на просторах Интернета.

Дело в том, что TikTok активно блокируется в ряде стран, среди которых США и Индия. В ответ TikTok постоянно применяет действия по обходу ограничений, одним из методов является смена субдоменов и IP. По этой причине списки доменов и IP-адресов, которые необходимо блокировать, часто меняются и правила блокировки перестают работать.

Читать подробнее

Дело в том, что TikTok активно блокируется в ряде стран, среди которых США и Индия. В ответ TikTok постоянно применяет действия по обходу ограничений, одним из методов является смена субдоменов и IP. По этой причине списки доменов и IP-адресов, которые необходимо блокировать, часто меняются и правила блокировки перестают работать.

Читать подробнее

Mikrotik выпустил RouterOS 7.1 Stable: новое ядро, User Manager, CLI, повышение производительности BGP, расширение поддержки IPv6, 802.11ac Wave 2

06 декабрь 2021

12 294

5

01 декабря 2021 года свершилось того, чего кто-то долго ждал, а кто-то и вовсе перестал ждать – компания Mikrotik анонсировала стабильный релиз долгожданной RouterOS v7.1. Разговоры о 7-й ветке RouterOS продолжаются уже около трех лет, в то время как активное тестирование идет только последний год.

Чем же новая версия так особенна и почему многие так ждут появления новой версии? Все дело в том, что каких-либо серьезных нововведений в ROS за последние несколько лет не произошло, в то время как у других брендов прогресс не стоял на месте. К тому же, многие пользователи давно просят разработчиков добавить тот или иной функционал, который присутствует в других устройствах.

Читать подробнее

Чем же новая версия так особенна и почему многие так ждут появления новой версии? Все дело в том, что каких-либо серьезных нововведений в ROS за последние несколько лет не произошло, в то время как у других брендов прогресс не стоял на месте. К тому же, многие пользователи давно просят разработчиков добавить тот или иной функционал, который присутствует в других устройствах.

Читать подробнее

Mikrotik работает над поддержкой 802.11ac Wave 2 в RouterOS v7.1

14 декабрь 2020

13 904

11

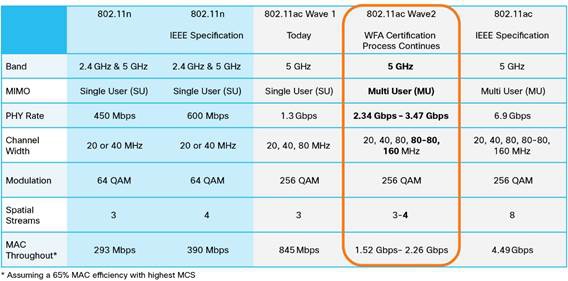

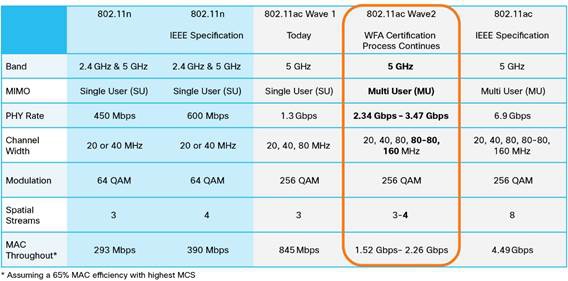

Рынок беспроводных устройств и сами стандарты беспроводной связи не стоят на месте, из года в год предлагая пользователям новые функциональные возможности. Если еще пару лет назад только пионеры предлагали поддержку 802.11 Wave 2 в своих беспроводных решениях, то на сегодня поддержка таких технологий как MU-MIMO и Beamforming имеется даже в бюджетных решениях нижнего ценового сегмента.

Для общего понимания, редакция Wave 2 была принята еще в 2016-м году. На официальном форуме Mikrotik, пользователи неоднократно ругали латвийскую компанию за отсутствие поддержки 802.11ac Wave 2. Поддержка каналов 160 МГц была добавлена еще в 2017-м году, начиная с версий 6.41 RC. Собственно, на этом внедрение поддержки Wave 2 закончилось. В одной из веток представители Mikrotik, отвечая на вопрос о поддержке 802.11ac Wave 2 сослались на необходимость переписывания драйверов и ядра. Как сообщал представитель Mikrotik, реальная польза от новых возможностей Wave 2 несопоставима с затратами на переписывания ядра и драйверов.

Читать подробнее

Читать подробнее

Для общего понимания, редакция Wave 2 была принята еще в 2016-м году. На официальном форуме Mikrotik, пользователи неоднократно ругали латвийскую компанию за отсутствие поддержки 802.11ac Wave 2. Поддержка каналов 160 МГц была добавлена еще в 2017-м году, начиная с версий 6.41 RC. Собственно, на этом внедрение поддержки Wave 2 закончилось. В одной из веток представители Mikrotik, отвечая на вопрос о поддержке 802.11ac Wave 2 сослались на необходимость переписывания драйверов и ядра. Как сообщал представитель Mikrotik, реальная польза от новых возможностей Wave 2 несопоставима с затратами на переписывания ядра и драйверов.

Читать подробнее

Читать подробнее

Mikrotik Newsletter 95 (май 2020): атака клонов hAP ac³ LTE6 kit и CRS326-24G-2S+IN, новое поколение Cloud Core – CCR2004-1G-12S+2XS

25 май 2020

9 838

6

В марте 2020, латвийский бренд анонсировал беспроводной маршрутизатор Mikrotik Chateau CAT12 за 229 долларов, позиционируя его как решение, максимально удовлетворяющее потребности домашних клиентов.

Спустя несколько месяцев, Mikrotik представляет новый hAP ac³ LTE6 kit, который должен стать «верным выбором для большинства квартир и домов». В основе RBD53GR-5HacD2HnD&R11e-LTE6 лежит все тот же чип IPQ-4019, те же 256 и 16 МБ оперативной и постоянной памяти, та же конфигурация MIMO 2x2 (300+867 Мбит). Лично меня не покидает чувство дежавю.

hAP ac³ LTE6 предлагает те же 5 гигабитных интерфейсов RJ45, порт USB, несколько иной дизайн без внешних антенн и… более простой модем CAT6 300 Мбит. За все это в компании просят 219 долларов, что как бы не сильно дешевле модели Chateau с внешними антеннами WiFi и поддержкой CAT12.

Читать подробнее

Спустя несколько месяцев, Mikrotik представляет новый hAP ac³ LTE6 kit, который должен стать «верным выбором для большинства квартир и домов». В основе RBD53GR-5HacD2HnD&R11e-LTE6 лежит все тот же чип IPQ-4019, те же 256 и 16 МБ оперативной и постоянной памяти, та же конфигурация MIMO 2x2 (300+867 Мбит). Лично меня не покидает чувство дежавю.

hAP ac³ LTE6 предлагает те же 5 гигабитных интерфейсов RJ45, порт USB, несколько иной дизайн без внешних антенн и… более простой модем CAT6 300 Мбит. За все это в компании просят 219 долларов, что как бы не сильно дешевле модели Chateau с внешними антеннами WiFi и поддержкой CAT12.

Читать подробнее

Mikrotik на 2 провайдера: настройка резервного канала в RouterOS

05 февраль 2020

118 761

33

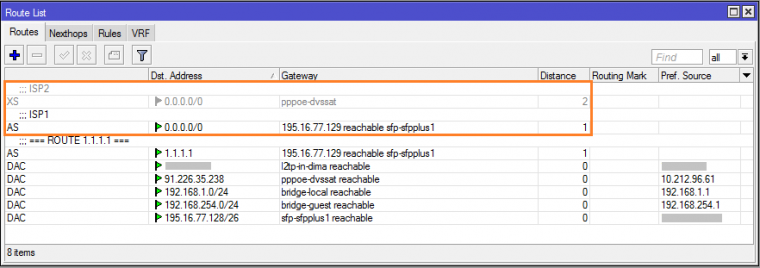

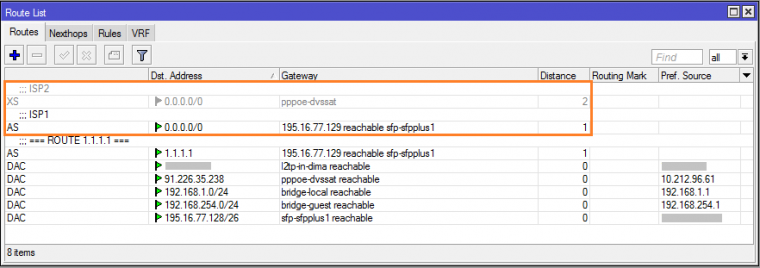

Одна из наиболее популярных задач, решаемых на оборудовании Mikrotik – настройка RouterOS на работу с двумя интернет-провайдерами или, простыми словами, настройка резервного канала. Данный вопрос будет актуальный как для бизнеса, так и для домашних пользователей, которым требуется организовать бесперебойный канал выхода в сеть Интернет.

При помощи описанного метода, вы сможете настроить резервный канал на любом оборудовании Mikrotik RouterBOARD, независимо от типа подключения к сети провайдера.

Читать подробнее

При помощи описанного метода, вы сможете настроить резервный канал на любом оборудовании Mikrotik RouterBOARD, независимо от типа подключения к сети провайдера.

Читать подробнее