Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Qualcomm Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиОбъединение локальных сетей и офисов на Mikrotik с помощью L2TP

Одна из самых распространенных задач – объединение удаленных сетей, например, территориально удаленных офисов. Одним из наиболее простых вариантов реализации можно считать L2TP.

В качестве примера и для тестов мы использовали связку RB2011UiAS-RM и RB941-2n (hAP lite). Первый маршрутизатор – стоечная версия RB2011 с процессором MIPS 74Kc 600 МГц и 128 МБ оперативной памяти. Второй маршрутизатор – бюджетный домашний роутер, который тем не менее оснащен процессором MIPS 24Kc 650 МГц и 32 МБ оперативной памяти.

В чистом виде, без базового шифрования MPPE 128-бит, на этом оборудовании можно достичь порядка 85-90 Мбит/сек. При активации шифрования MPPE 128-бит, скорость падает до 50-55 Мбит. Если же вы захотите использовать на этом железе IPSec с AES – будьте готовы к тому, что производительность упадет еще более чем в 2 раза – до 17-20 Мбит/сек.

В любом случае, вы можете попробовать разные варианты на своем оборудовании, чтобы принять конечное решение. IPSec рекомендуется для всех сетей, для которых важно сохранить полную конфиденциальность и безопасность передаваемых данных.

Само собой, для таких целей лучше всего подойдут старшие модели маршрутизаторов Mikrotik – RB1100AH и RB1100AHx2 (сняты с производства), модельный ряд CCR (Cloud Core Router). Из ожидаемых новинок – RB3011 и RB850x2, последний вариант, пожалуй, самый предпочтительный.

Чтобы сымитировать сеть провайдера, оба маршрутизатора мы подключили к гигабитному коммутатору, который в свою очередь подключен к RB951Ui-2HnD. RB951 выступает в роли DHCP-сервера, в то время как цель коммутатора – нивелирование длинны кабеля во время теста.

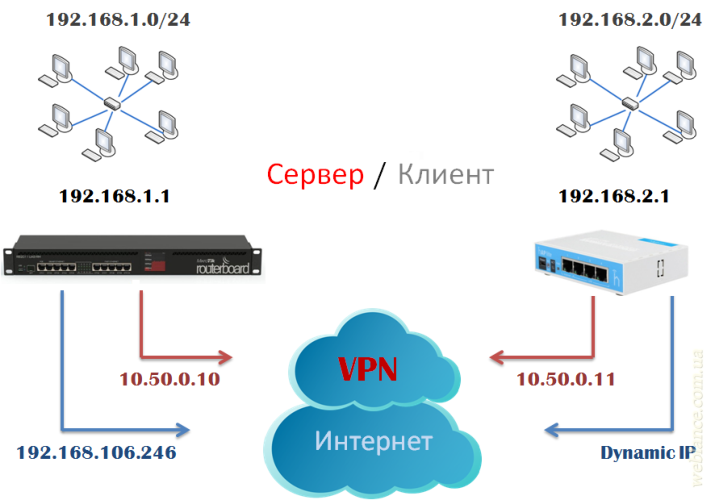

Схематически, сеть имеет следующий вид

Адрес 192.168.106.246 – WAN IP, поэтому в реальности у вас он будет другой. Для сервера очень важно обеспечить белый внешний IP-адрес, безо всяких NAT. Не лишней станет услуга «статический IP», ведь вы же не хотите постоянно менять IP-сервера на клиенте, либо настраивать сервисы подобные No-IP?

Далее описана общая логика объединения, без скриншотов и детализацией по каждой настройке и опции. По-сути, операций не так много, сколько требуется скриншотов для детального описания. Если вы новичок и вообще не в курсе о чем здесь речь – рекомендуем читать полную версию публикации на сайте Lanmarket.

Вариант L2TP без IPSec

Шаг 1. Настройка сервера

Первым делом заходим в PPP => Profiles и меняем стандартный профиль так, как вам это необходимо. Можно создать свой профиль, особого значения это не имеет, одна в дальнейшем не забудьте выбрать именно этот профиль. По-умолчанию, включаем компрессию и шифрования (оно будет MPPE 128). Если вы решитесь не использовать шифрование MPPE, в профиле клиента также необходимо его отключить, иначе клиент будет отключаться.

Профиль готов, и сейчас, в принципе уже можно включить сервер L2TP, делается это в том же разделе PPP, вкладка Interface. Нажимаем кнопку «L2TP Server», ставим опцию, которая активирует сервер, указываем профиль по-умолчанию, а также тип аутентификации.

Сервер как сервис запущен, профили есть, но нет учетных записей. Переходим во вкладку Secrets. Тип сервиса выберите l2tp, локальный IP для всех учёток будет 10.50.0.10, можете придумать любой другой из диапазона домашних и виртуальных сетей. Удалённый IP указывайте из той же подсети /24, но отличный от локального.

После создания учётных записей, перейдите в раздел Interface и добавьте L2TP Server Binding для каждой учетной записи. В качестве имени можно указать логин, так более удобно.

Теперь необходимо в Firewall разрешить входящие соединения на порт 1701 UDP. Если вы используете обход NAT – необходимо открыть порт 4500 UDP. Для IPSec потребуется также открыть 500 UDP и разрешить протокол IPSec-ESP.

Для того, чтобы ПК из вашей подсети видели устройства в удалённой сети, в NAT добавьте маскарадинг для всех соединений PPP.

Последняя настройка – маршруты. Делается это в IP => Routers. Проблем возникнуть не должно, указываем удалённую подсеть и показываем маршрутизатору через какой шлюз туда добраться.

Шаг 2. Настройка клиента

На стороне клиента необходимо добавить интерфейс L2TP Client. Указываем всё данные, как они были настроены на сервере. Если вы вносили правки в профили – измените их аналогичным образом и на клиенте.

В таблице маршрутизации необходимо прописать маршруты в удалённые сети, а в NAT создать маскарадинг для вашего L2TP-интерфейса. Порт 1701 открывать нет необходимости. Если используете IPSec – открываете 500 UDP и разрешаете входящий протокол IPSec-ESP.

Вариант L2TP + IPSec

Вариант с IPSec предусматривает шифрование данных именно внутри L2TP. Если на обеих маршрутизаторах у вас белый внешний статический IP, сеть можно объединить на чистом IPSec без необходимости прибегать к L2TP. L2TP – хороший вариант, когда вы не знаете какой WAN IP у клиента, для l2tp это не важно, ведь клиент подключается к серверу, а ipsec создается внутри между локальными IP в виртуальной сети.

Первым делом, на сервере и клиенте отключаем NAT-маскарадинг для PPP.

Шаг 1. Настройки на сервере

В разделе IP => IPSec во вкладке Proposals делаем новое, либо меняем дефолтное представление. Для аутентификации указываем SHA1, шифрованные данных – AES 128. Можно также указать 3des, если будут VPN-клиенты на Windows 7.

Во вкладке Peers создаем нового пира с IP 0.0.0.0/0, порт оставляем 500, метод аутентификации Pre Shared Key и не забываем указать пароль. К слову пароль должен содержать комбинацию цифр и букв, если вы укажите одни цифры – работать не будет.

Метод обмена – main l2tp, Send Initial Contact, NAT Traversal по необходимости, шифрование и аутентификация – как и в Proposals. Generate policy ставим port strict.

В Policy необходимо добавить новую политику, в которой указываем нашу подсеть, конечную подсеть, Tunnel, IPSec ESP и IP на двух концах между подсетями.

Шаг 2. Настройки на клиенте

На клиенте проделываем всё те же действия. Proposal будет аналогичным, IP пира – локальный адрес на сервере. Policy точно такая же, только подсети и IP меняем местами.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.