Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP hAP lite Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиDenial Of Service: уязвимость RouterOS 6.38.5 позволяет вызвать отказ сети

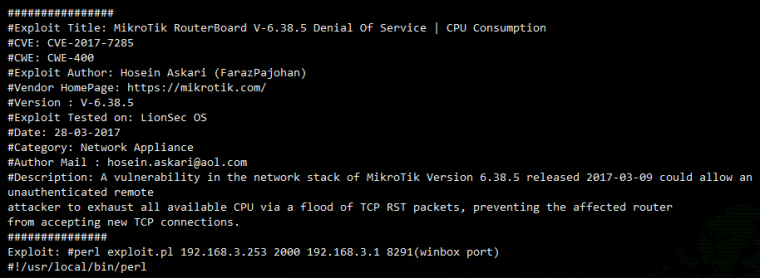

Не успели Mikrotik закрыть уязвимости, выявленные с публикацией Wikileaks Vault 7, как 28-го марта была опубликована новая уязвимость CVE-2017-7285, причем для самой актуальной версии RouterOS 6.38.5.

Впрочем, не стоит думать, что проблемы с безопасностью только у Mikrotik, они бывают и у Ubiquiti, не говоря о таких брендах как TP-Link и т.д. Совсем иное дело, что не все уязвимости в публичном доступе, да и не все компании быстро устраняют проблемы.

RouterOS 6.35.8 – Denial Of Service

A vulnerability in the network stack of MikroTik Version 6.38.5 released 2017-03-09 could allow an unauthenticated remote attacker to exhaust all available CPU via a flood of TCP RST packets, preventing the affected router from accepting new TCP connections.

Суть уязвимости ROS 6.38.5 сводится к возможности удаленной загрузки маршрутизатора пакетами TCP RST (флуд), что влечет за собой загрузку ресурсов CPU до 100% и делает невозможным дальнейший прием пакетов, вызывая отказ в обслуживании – Denial Of Service (DoS).

[admin@MikroTik] > system resource monitor

cpu-used: 100%

cpu-used-per-cpu: 100%

free-memory: 8480KiBАтака производится на порт 8291, который используется под Winbox. Причем в публичном доступе есть и сам эксплоит, ситуация усугубляется тем, что для его реализации не требуется проходить аутентификацию, т.е. знать даже логин.

Способы защиты

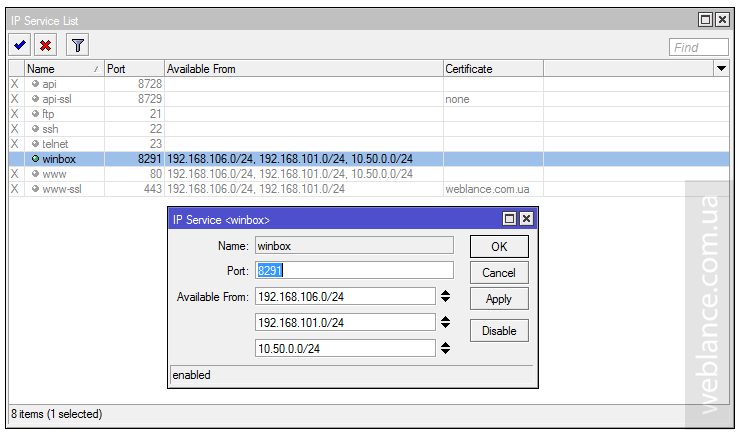

В качестве временной меры можно сменить порт Winbox с 8291 на нестандартный. Сделать это можно в разделе в разделе IP – Services. Недостатком данного метода является то, что он никак не защищает от сканирования портов. К слову, в Mikrotik в базовых правилах Firewall вообще нет защиты от сканирования портов. Если вам попадется опытный пользователь, смена порта его не никак остановит.

Наиболее эффективной будет защита с использованием правил Firewall, путем ограничения доступа к порту Winbox только для IP администратора. Сделать это можно при помощи правила:

ip firewall filter add chain=input action=accept protocol=tcp src-address=ADMIN_IP dst-port=8291 comment=Allow_WinboxГде ADMIN_IP необходимо заменить на свой IP. При этом, не забудьте запретить доступ к Winbox всем остальным IP.

Для пользователей, использующих маршрутизаторы Mikrotik в домашних целях ничего страшного нет, ведь базовые правила файрволла запрещают доступ к Winbox из WAN (Internet). А вот для больших корпоративных сетей или провайдеров проблема куда более серьезная, ведь действия вредителя могут привести к отказу сети.

Пока уязвимость не устранена, не остается ничего, как ожидать выхода обновления для RouterOS.

Обновлено состоянием на 04-04-2014

На официальном форуме mikrotik продолжается обсуждение данной уязвимости.

Пользователь un1x0d повел тест эксплоита на RB751, hEX lite и CHR (8x Xeon), в результате все три устройства были загружены до 100%, что привело к отказу всех сетевых сервисов. Причем, как отметил un1x0d, уязвимость не зависит от порта и работает с другими портами.

Пользователь McSlash проверил уязвимость на RB951, RB2011, hAp Lite и CCR1036 - во всех услучаях эксплоит сработал. Никакие правила файрволла не помогают. Поддержка Mikrotik пока не признает факт уязвимости. Продолжаем отслеживать развитие событий.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.