Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Newsletter Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиКак давно вы обновляли RouterOS? Mikrotik предупреждает о необходимости своевременных обновлений

Несколько дней назад компания Mikrotik совершила массовую рассылку с уведомлением о ботнете, сканирующем одну из прошлогодних уязвимостей.

Специалисты Mikrotik обращают внимание на ботнет, который в настоящее время сканирует случайные общедоступные IP на предмет открытых портов Winbox (8291) и WWW (80). Целью сканирования является поиск устройств с устаревшей версией RouterOS и последующей эксплуатацией уязвимости http-сервера.

Данная уязвимость была исправлена год назад, в марте 2017-го, с выпуском обновлений:

- Current, v6.38.5

- Bugfix, 6.37.5

Тем не менее, огромное количество пользователей не уделяют должного внимания своевременному обновлению системы и её безопасности. В компании в который раз напоминают, абсолютно все устройства с RouterOS предлагают возможность бесплатного обновления всего в пару кликов. Mikrotik настоятельно рекомендует обновить все устройства, особенно если вы ни разу этого не делали за минувший год. Всего одно нажатие «Check for updates», это не займет много времени.

Ваше устройство в безопасности, если 80-й порт защищен Firewall или же версия RouterOS обновлена до v6.38.5 и выше. По-умолчанию, с завода у маршрутизаторов уже имеются все необходимые правила Firewall, тем не менее, рекомендуется регулярное обновление программного обеспечения.

Также вы можете воспользоваться рекомендациями Mikrotik по повышению защищенности RouterOS.

Уязвимость кроется в Webfig со стандартным 80-м портом, без правил брандмауэра. Сам по себе Winbox не имеет ничего общего с уязвимостью, однако он используется сканерами для идентификации устройств Mikrotik, после чего ботнет сканирует 80-й порт.

Вы в безопасности если:

- маршрутизатор обновлялся за последние 12 месяцев;

- сервис www отключен в настройках IP – Services;

- для 80-го порта используется брандмауэр;

- в локальной сети есть только HotSpot и Webfig недоступен;

- в локальной сети есть User Manager и Webfig недоступен;

- Winbox отключен или используется нестандартный порт Winbox (препятствует сканированию, но не защищает от эксплуатации уязвимости);

- для сервисов используются ограничения «allowed-from» (при условии, что сеть не заражена)

Если же в сети доступен «Webfig» и ROS давно не обновлялась, такое устройство подвержено уязвимости и может быть инфицировано вредоносным кодом, в том числе другими «зараженными» устройствами Mikrotik.

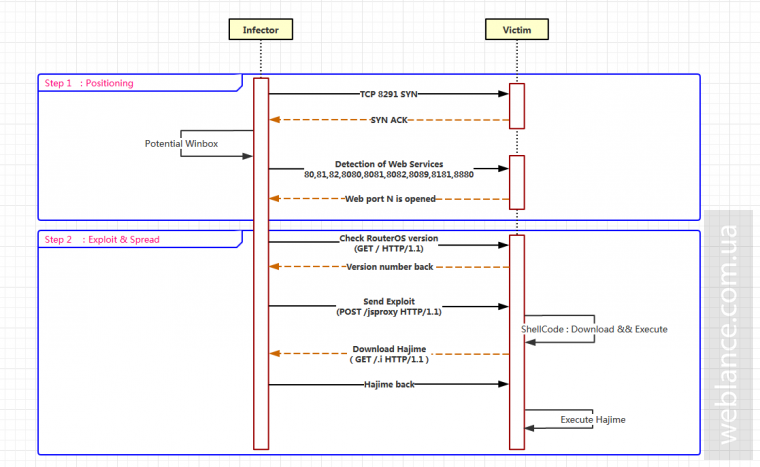

Ниже показана упрощенная схема эксплуатации уязвимости.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.