{sape_links}

Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидки уязвимостьКритический баг RouterOS версий 6.29-6.42 позволяет получить логин и пароль администратора устройства

24 апрель 2018

16 425

0

Не успели Mikrotik пофиксить уязвимость SMB и веб-сервера, как всплыл очередной, на этот раз, критический баг, позволяющий злоумышленнику получить учетные данные администратора устройства и, как следствие, полный контроль над устройствами RouterBOARD.

Уязвимости подвержены версии RouterOS, начиная с 6.29 и заканчивая 6.42, включительно с релиз-кандидатом 6.43rc3.

Правильным шагом будет ограничение доступа к Winbox из подсетей, не входящий в доверенную локальную сеть. Дополнительно можно изучить журнал (логи) системы, если вы обнаружили успешный вход (sucefful) с неизвестного IP – ваше устройство гарантированно подверглось атаке.

Что делать? Первым делом ограничьте доступ к порту Winbox в Firewall. По-умолчанию, стандартные настройки RouterOS запрещают доступ к Winbox из вне. Если же вы настраивали систему самостоятельно, убедитесь, что порт Winbox закрыт для внешних сетей.

Идеальный вариант – четко ограничить список IP-адресов или подсетей, которые имеют разрешение на использование Winbox и WebFig (сервис). Вообще, правильно отключить абсолютно все сервисы, которые вы не используете, включая telnet, ssh, www-ssl.

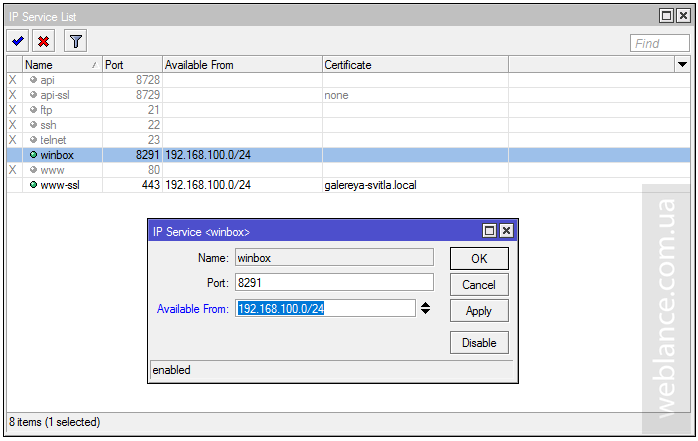

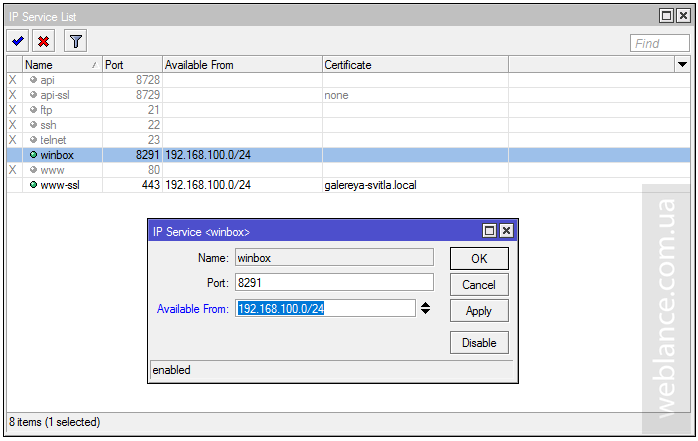

Как ограничить доступ к Winbox? Делается это в подменю IP – Services, путем изменения параметра «Available From». RouterOS позволяет задавать как отдельные IP, так и целые подсети. Выбирайте наиболее подходящий вариант исходя из конкретной ситуации и конфигурации, но помните, чем меньшее количество IP имеют доступ к панели управления, тем лучше.

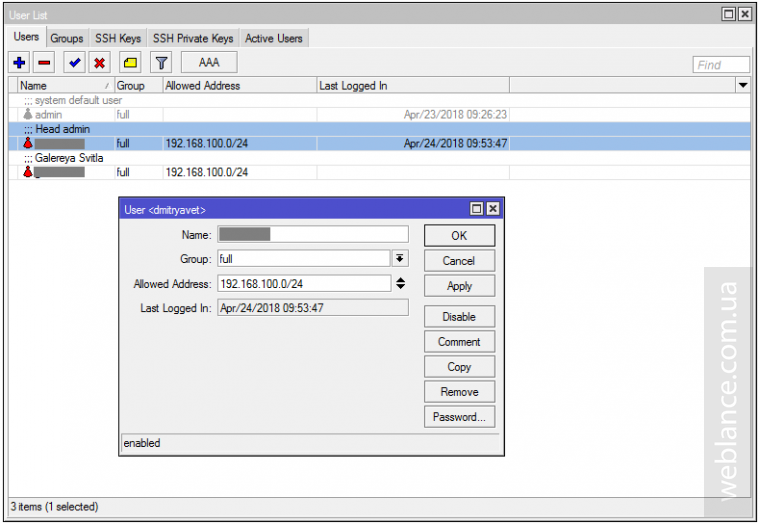

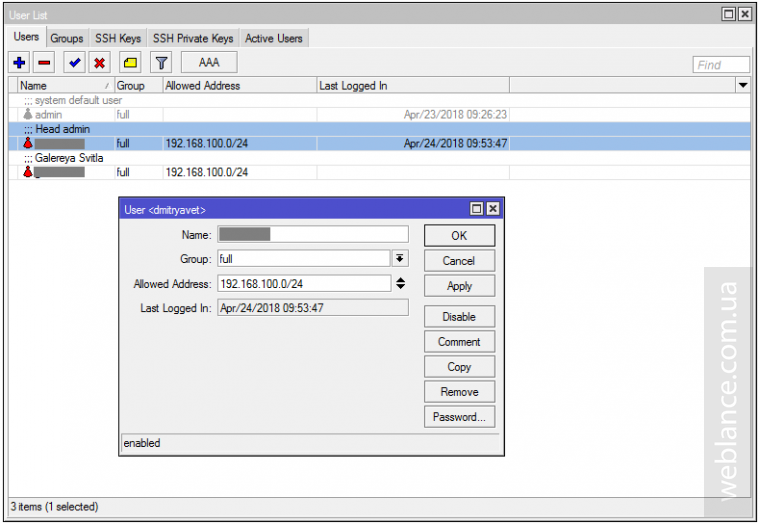

Также список адресов и подсетей можно ограничивать для конкретного пользователя, делается это в подменю System – Users. Это актуально конфигураций, когда используется несколько админов.

Как происходит утечка данных? В интересах безопасности своих клиентов, Mikrotik пока не комментирует способ получения пользовательских данных. Однако известно, что баг, введенный начиная с RouterOS 6.29, позволяет заполучить файл базы данных из памяти устройства, на котором содержатся учетные данные. Разработчики пересмотрели алгоритмы шифрования паролей, так что в обновленной версии 6.42.1 не только закрыта уязвимость, но и изменен алгоритм шифрования (хеширования).

Обратите внимание! Атака может быть воспроизведена, в том числе, из локальной сети, например, когда вы даете доступ сторонним лицам или же используете гостевую сеть, не ограничив доступ к панели управления. На текущий момент уязвимость закрыта в версиях 6.42.1 (current), 6.43rc4 (test) и 6.40.8 (bugfix).

Дополнительно советую прочесть официальную документацию по повышению безопасности в RouterOS: Securing Your Router.

Уязвимости подвержены версии RouterOS, начиная с 6.29 и заканчивая 6.42, включительно с релиз-кандидатом 6.43rc3.

Если Вы хотите научиться настраивать MikroTik, предлагаем пройти онлайн обучение. Более подробную информацию Вы можете найти в конце данной публикации.

Как узнать, что вы пострадали? Никак… в настоящее время нет способа определить, была утечка данных с вашего устройства или нет. Если вы не закрывали доступ к Winbox извне, обязательно выполнените экстренное обновление до версии RouterOS 6.42.1, после чего смените логин и/или пароль.Правильным шагом будет ограничение доступа к Winbox из подсетей, не входящий в доверенную локальную сеть. Дополнительно можно изучить журнал (логи) системы, если вы обнаружили успешный вход (sucefful) с неизвестного IP – ваше устройство гарантированно подверглось атаке.

Что делать? Первым делом ограничьте доступ к порту Winbox в Firewall. По-умолчанию, стандартные настройки RouterOS запрещают доступ к Winbox из вне. Если же вы настраивали систему самостоятельно, убедитесь, что порт Winbox закрыт для внешних сетей.

Идеальный вариант – четко ограничить список IP-адресов или подсетей, которые имеют разрешение на использование Winbox и WebFig (сервис). Вообще, правильно отключить абсолютно все сервисы, которые вы не используете, включая telnet, ssh, www-ssl.

Как ограничить доступ к Winbox? Делается это в подменю IP – Services, путем изменения параметра «Available From». RouterOS позволяет задавать как отдельные IP, так и целые подсети. Выбирайте наиболее подходящий вариант исходя из конкретной ситуации и конфигурации, но помните, чем меньшее количество IP имеют доступ к панели управления, тем лучше.

Также список адресов и подсетей можно ограничивать для конкретного пользователя, делается это в подменю System – Users. Это актуально конфигураций, когда используется несколько админов.

Как происходит утечка данных? В интересах безопасности своих клиентов, Mikrotik пока не комментирует способ получения пользовательских данных. Однако известно, что баг, введенный начиная с RouterOS 6.29, позволяет заполучить файл базы данных из памяти устройства, на котором содержатся учетные данные. Разработчики пересмотрели алгоритмы шифрования паролей, так что в обновленной версии 6.42.1 не только закрыта уязвимость, но и изменен алгоритм шифрования (хеширования).

Обратите внимание! Атака может быть воспроизведена, в том числе, из локальной сети, например, когда вы даете доступ сторонним лицам или же используете гостевую сеть, не ограничив доступ к панели управления. На текущий момент уязвимость закрыта в версиях 6.42.1 (current), 6.43rc4 (test) и 6.40.8 (bugfix).

Дополнительно советую прочесть официальную документацию по повышению безопасности в RouterOS: Securing Your Router.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.