{sape_links}

Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Newsletter Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиБлокировка TikTok на Mikrotik RouterOS

03 январь 2022

15 210

0

Проблема блокировки трафика TikTok обсуждается для многих платформ, и Mikrotik тут не исключение. Я же столкнулся с проблемой блокировки TikTok с появлением ребенка. Какие только способы блокировки не обсуждаются на просторах Интернета.

Дело в том, что TikTok активно блокируется в ряде стран, среди которых США и Индия. В ответ TikTok постоянно применяет действия по обходу ограничений, одним из методов является смена субдоменов и IP. По этой причине списки доменов и IP-адресов, которые необходимо блокировать, часто меняются и правила блокировки перестают работать.

Читать подробнее

Дело в том, что TikTok активно блокируется в ряде стран, среди которых США и Индия. В ответ TikTok постоянно применяет действия по обходу ограничений, одним из методов является смена субдоменов и IP. По этой причине списки доменов и IP-адресов, которые необходимо блокировать, часто меняются и правила блокировки перестают работать.

Читать подробнее

Mikrotik Firewall: повышаем безопасность при работе с VPN L2TP, PPTP и PPPoE, оптимизация правил файрволла

04 май 2018

29 040

36

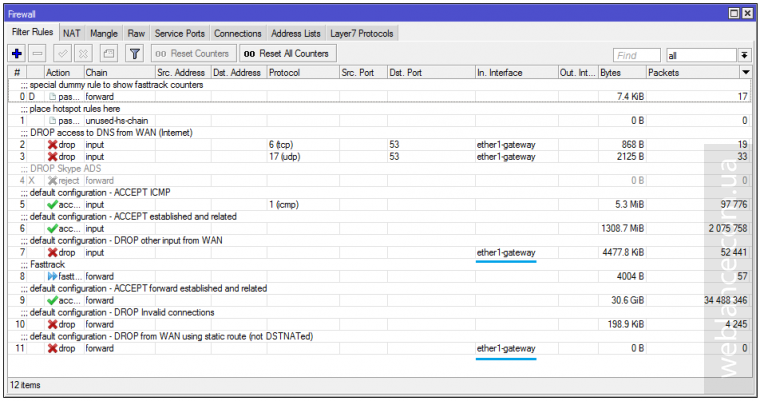

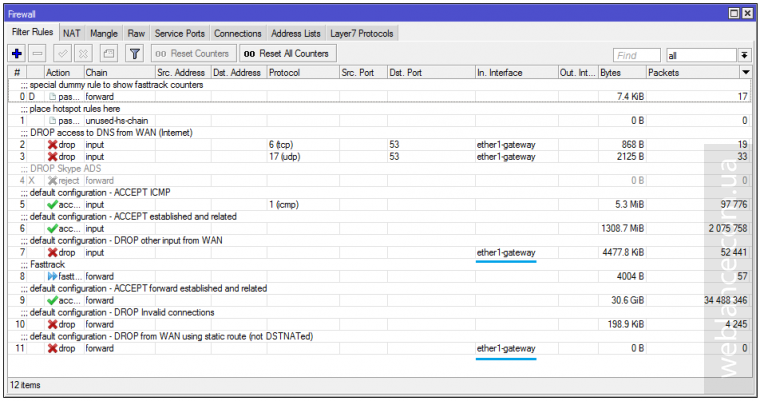

Во многих предыдущих версиях RouterOS используются правила Firewall с прямым указанием названий интерфейсов для некоторых правил. Правила относятся к стандартной конфигурации (defconf), поэтому не будут меняться при простом обновлении версии RouterOS, во всяком случае при обновлении до 6.42.1 правила не меняли своего вида. Возможно, изменения будут при полном сбросе.

В частности, речь идет о правилах «drop input» и «drop not-dstnatated», которые обеспечивают защиту вашей внутренней сети. Вышеприведенные настройки Firewall вполне корректны для типа подключения «Automatic» (DHCP), когда вы не используете классический VPN (l2tp, pptp) или PPPoE.

Читать подробнее

В частности, речь идет о правилах «drop input» и «drop not-dstnatated», которые обеспечивают защиту вашей внутренней сети. Вышеприведенные настройки Firewall вполне корректны для типа подключения «Automatic» (DHCP), когда вы не используете классический VPN (l2tp, pptp) или PPPoE.

Читать подробнее

Последствия неправильной настройки Mikrotik и критического бага в RouterOS 6.29-6.42: массовый взлом маршрутизаторов Mikrotik, рекомендации по повышению безопасности

30 апрель 2018

99 980

37

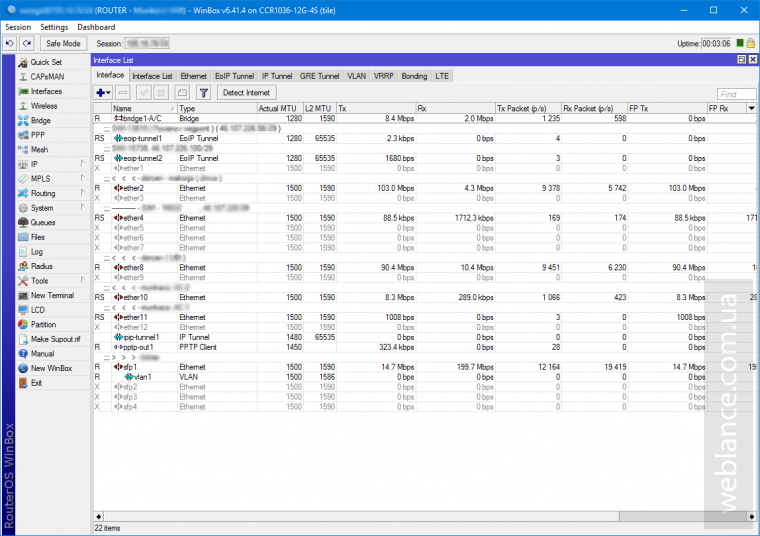

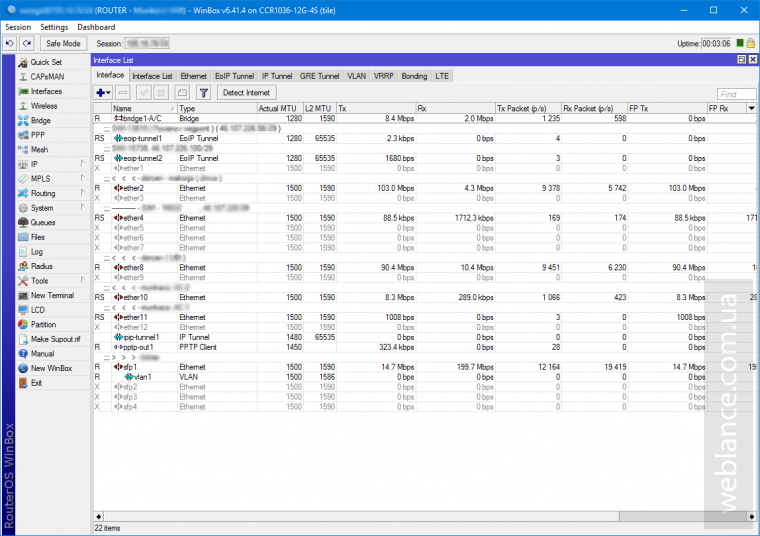

В Mikrotik уже неоднократно напоминали о необходимости своевременно обновления. К сожалению, большинство владельцев пропускают данную информацию мимо ушей и не уделяют ей должного внимания.

Ситуация, с которой я столкнулся, вынуждает еще раз написать о необходимости обновления RouterOS, а также использования «правильных» настроек RouterOS. Также мы поговорим о том, чем чревато невыполнение этих рекомендаций.

Читать подробнее

Ситуация, с которой я столкнулся, вынуждает еще раз написать о необходимости обновления RouterOS, а также использования «правильных» настроек RouterOS. Также мы поговорим о том, чем чревато невыполнение этих рекомендаций.

Читать подробнее

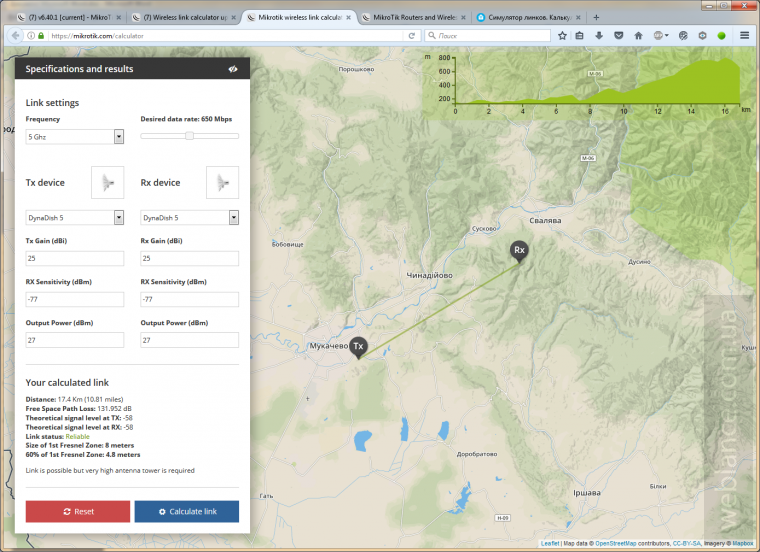

RouterOS 6.40.1 и новый калькулятор беспроводных мостов от Mikrotik

05 август 2017

7 287

0

19-го июля представители латвийской компании Mikrotik огласили свои намерения выпустить в ближайшие дни обновление RouterOS 6.40. Случилась весьма неудобная ситуация, когда довольно большой отрезок времени в тестовой версии RouterOS 6.40RC (Release Candidat), разработчики упорно работали над реализацией аппаратного Offload для бриджей.

Функция весьма востребованная, поэтому разработчики сфокусировали максимум усилий на её доработке. В то же время, второстепенный функционал вышел на второй план, а внимание всех тех, кто принимал участие в обкатывании тестовых билдов, было приковано по большому счету к важным функциям.

Читать подробнее

Читать подробнее