{sape_links}

Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot IPSec Keenetic LTE Mikrotik MU-MIMO Netis Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор настройка обзор обновление промо промо-код прошивка роутер скидкиMikrotik Firewall: повышаем безопасность при работе с VPN L2TP, PPTP и PPPoE, оптимизация правил файрволла

04 май 2018

29 815

36

Во многих предыдущих версиях RouterOS используются правила Firewall с прямым указанием названий интерфейсов для некоторых правил.

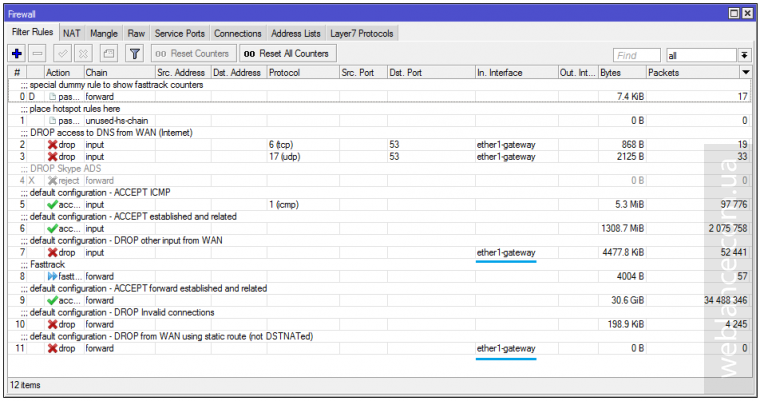

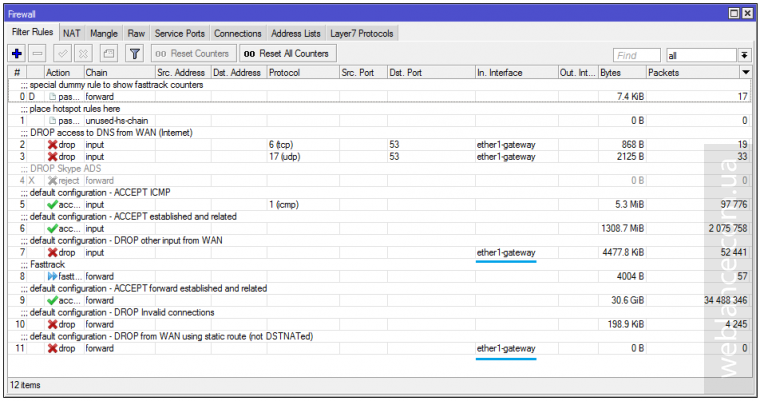

Рассмотрим ситуацию на примере старенького RB951Ui-2HnD, для которого в одной из предыдущих версий RouterOS производителем заданы следующие правила по-умолчанию:

Правила относятся к стандартной конфигурации (defconf), поэтому не будут меняться при простом обновлении версии RouterOS, во всяком случае при обновлении до 6.42.1 правила не меняли своего вида. Возможно, изменения будут при полном сбросе.

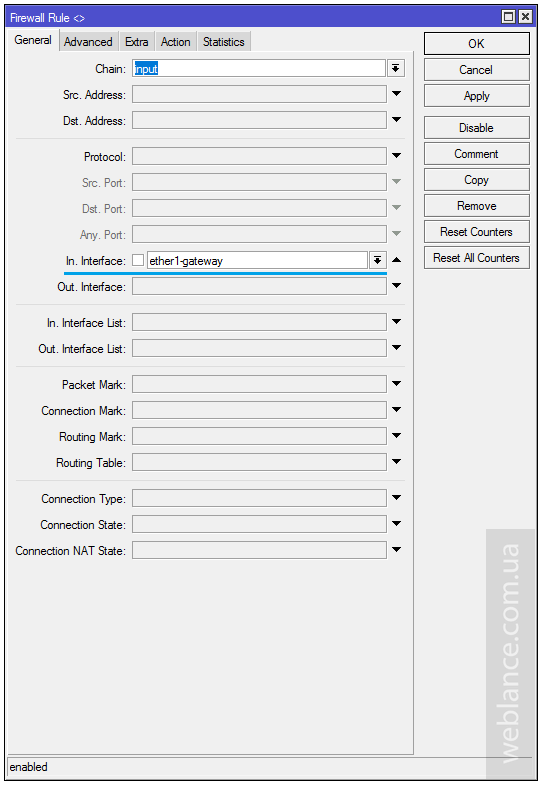

Как видим, для двух правил используется прямое указание внешнего WAN-интерфейса – ether1-gateway. Для других моделей RouterBOARD может применяться название eth1, ether1 или eth1-gateway, общей сути это не меняет.

В частности, речь идет о правилах «drop input» и «drop not-dstnatated», которые обеспечивают защиту вашей внутренней сети. Вышеприведенные настройки Firewall вполне корректны для типа подключения «Automatic» (DHCP), когда вы не используете классический VPN (l2tp, pptp) или PPPoE.

Как это понимать?

Все дело в том, что при использовании VPN, интернет предоставляется непосредственно внутри тоннеля, а сам клиент при этом может находится в локальной сети провайдера (NAT с авторизацией). Иногда в домашних маршрутизаторах данный тип подключения производители называют как Russian L2TP, Russian PPTP или Dual Access.

В данном случае, приведенные правила Firewall, для которых указан «in-interface=ether1-gateway», имеют отношение исключительно к локальной сети провайдера и при этом не затрагивают vpn-туннель, ведь, по сути, для маршрутизатора это уже отдельный интерфейс. Ситуация усугубляется в тех случаях, когда внутри VPN пользователь получает реальный внешний IP, открывающий доступ к устройству со всего мира.

Определить внешний IP очень просто, достаточно зайти на 2ip.ru и сверить отображаемый IP-адрес с тем, который присвоен на интерфейсе роутера. Также NAT легко определить по самому IP:

В первом и втором варианте конфигурации, если у вас в правилах используется явный интерфейс, необходимо внести правки в Firewall.

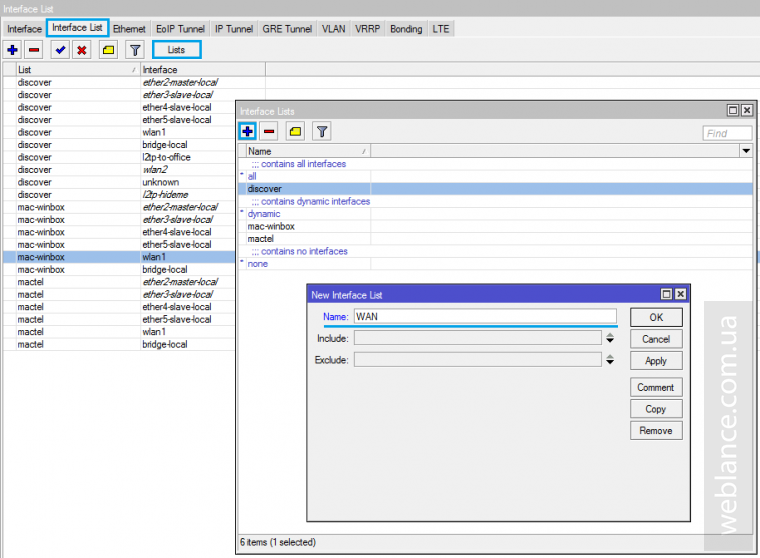

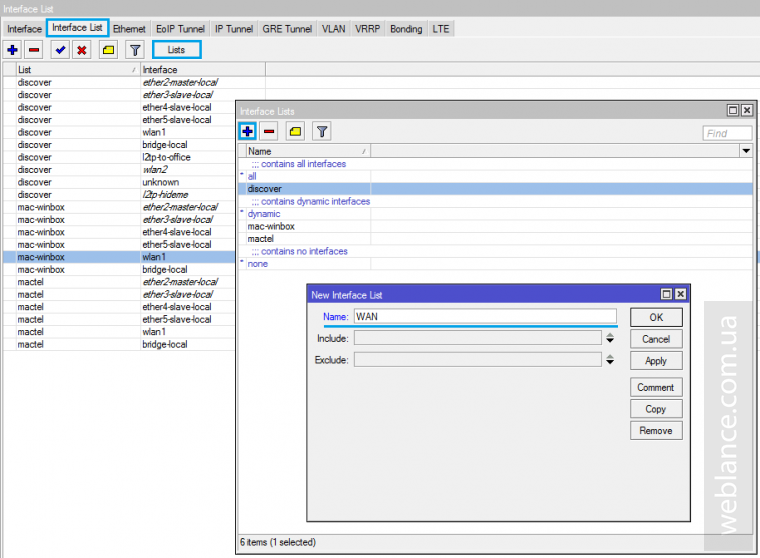

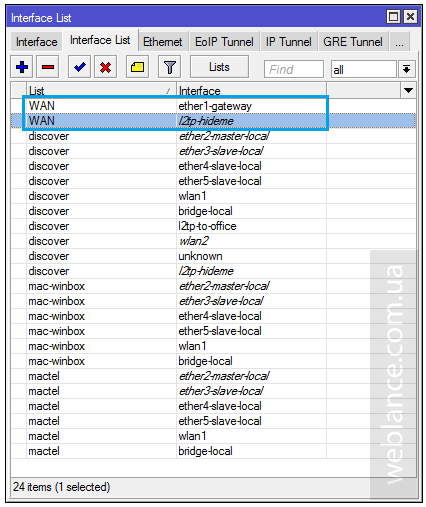

Откройте раздел «Interfaces» (интерфейсы), в нем перейдите на вкладку «Interface List» (списки интерфейсов), нажимаем в верхней части кнопку «Lists» (списки) и создаем новый список под названием WAN.

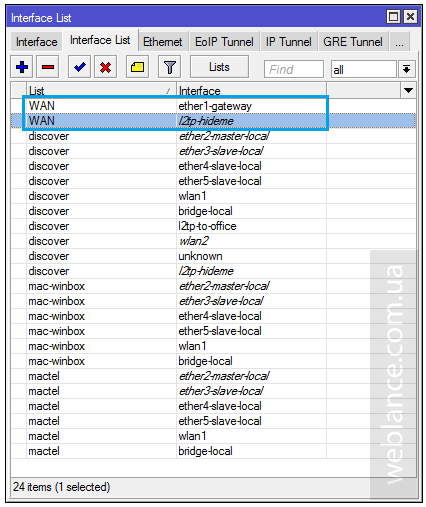

После создания нового списка интерфейсов, добавляем в него основной физический WAN-интерфейс и PPPoE/VPN-подключение. Например:

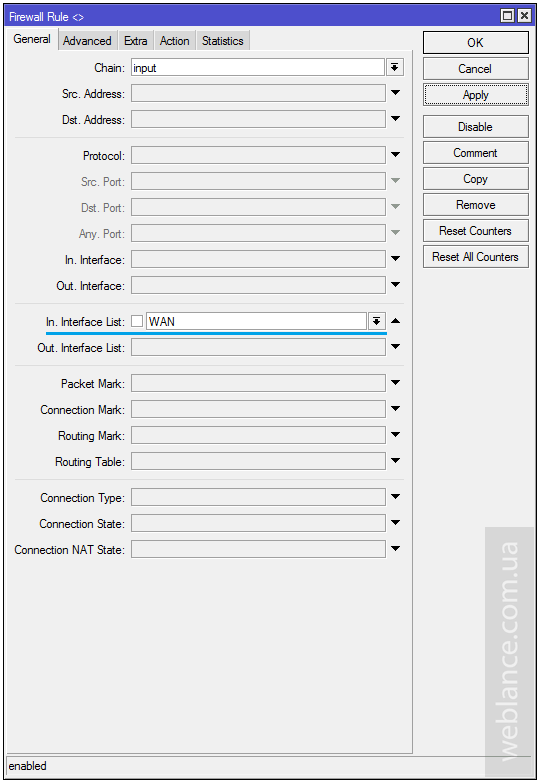

После того, как мы создали отдельный список для WAN-интерфейсов, можно приступить к изменению правил Firewall.

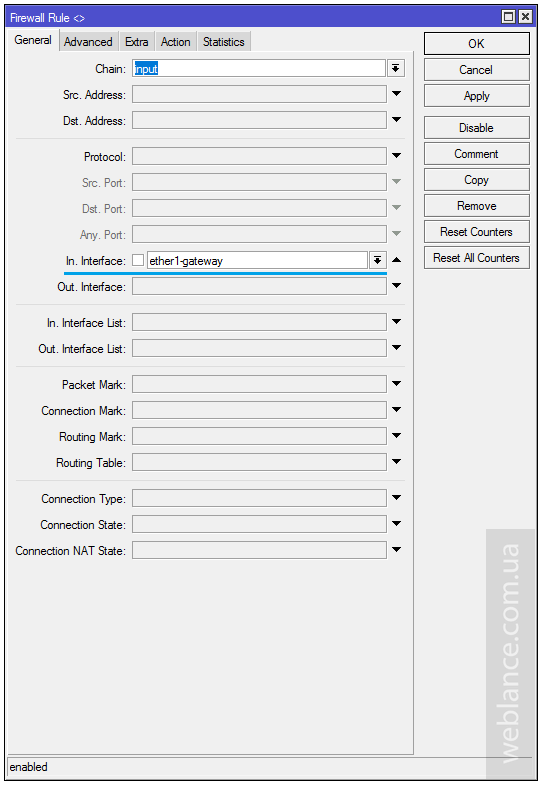

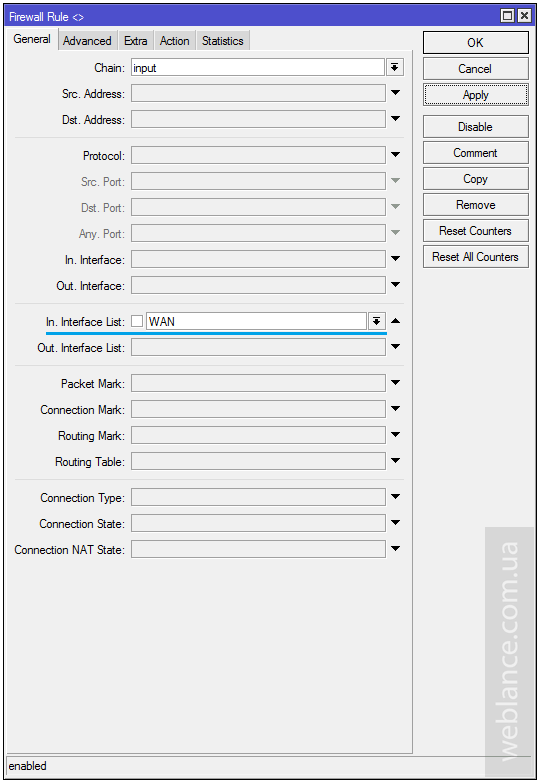

Собственно здесь все очень просто. Там, где явно указан in-interface=ether1-gateway, следует его убрать и назначить вместо него параметр in-interface-list=WAN.

После подобного изменения правило будет срабатывать для всех интерфейсов, которые включены в список WAN-интерфейсов.

Данный метод служит также оптимизацией, уменьшающей количество правил Firewall. В противном случае, вам бы пришлось создавать дублирующие правила для каждого WAN-интерфейса, и в конкретно этом примере это были бы лишние 2 правила.

Рассмотрим ситуацию на примере старенького RB951Ui-2HnD, для которого в одной из предыдущих версий RouterOS производителем заданы следующие правила по-умолчанию:

Если Вы хотите научиться настраивать MikroTik, предлагаем пройти онлайн обучение. Более подробную информацию Вы можете найти в конце данной публикации.

/ip firewall filter

add action=accept chain=input comment="default configuration - ACCEPT ICMP" \

protocol=icmp

add action=accept chain=input comment=\

"default configuration - ACCEPT established and related" \

connection-state=established,related

add action=drop chain=input comment=\

"default configuration - DROP other input from WAN" in-interface=\

ether1-gateway

add action=fasttrack-connection chain=forward comment=Fasttrack \

connection-mark=!ipsec connection-state=established,related disabled=yes

add action=accept chain=forward comment=\

"default configuration - ACCEPT forward established and related" \

connection-state=established,related

add action=drop chain=forward comment=\

"default configuration - DROP Invalid connections" connection-state=\

invalid

add action=drop chain=forward comment=\

"default configuration - DROP from WAN using static route (not DSTNATed)" \

connection-nat-state=!dstnat connection-state=new in-interface=\

ether1-gateway

Правила относятся к стандартной конфигурации (defconf), поэтому не будут меняться при простом обновлении версии RouterOS, во всяком случае при обновлении до 6.42.1 правила не меняли своего вида. Возможно, изменения будут при полном сбросе.

Как видим, для двух правил используется прямое указание внешнего WAN-интерфейса – ether1-gateway. Для других моделей RouterBOARD может применяться название eth1, ether1 или eth1-gateway, общей сути это не меняет.

В частности, речь идет о правилах «drop input» и «drop not-dstnatated», которые обеспечивают защиту вашей внутренней сети. Вышеприведенные настройки Firewall вполне корректны для типа подключения «Automatic» (DHCP), когда вы не используете классический VPN (l2tp, pptp) или PPPoE.

Как это понимать?

Все дело в том, что при использовании VPN, интернет предоставляется непосредственно внутри тоннеля, а сам клиент при этом может находится в локальной сети провайдера (NAT с авторизацией). Иногда в домашних маршрутизаторах данный тип подключения производители называют как Russian L2TP, Russian PPTP или Dual Access.

В данном случае, приведенные правила Firewall, для которых указан «in-interface=ether1-gateway», имеют отношение исключительно к локальной сети провайдера и при этом не затрагивают vpn-туннель, ведь, по сути, для маршрутизатора это уже отдельный интерфейс. Ситуация усугубляется в тех случаях, когда внутри VPN пользователь получает реальный внешний IP, открывающий доступ к устройству со всего мира.

Определить внешний IP очень просто, достаточно зайти на 2ip.ru и сверить отображаемый IP-адрес с тем, который присвоен на интерфейсе роутера. Также NAT легко определить по самому IP:

- 10.0.0.0 — 10.255.255.255

- 100.64.0.0 — 100.127.255.255

- 172.16.0.0 — 172.31.255.255

- 192.168.0.0 — 192.168.255.255

В первом и втором варианте конфигурации, если у вас в правилах используется явный интерфейс, необходимо внести правки в Firewall.

Откройте раздел «Interfaces» (интерфейсы), в нем перейдите на вкладку «Interface List» (списки интерфейсов), нажимаем в верхней части кнопку «Lists» (списки) и создаем новый список под названием WAN.

/interface list

add comment="contains WAN interfaces" name=WAN

После создания нового списка интерфейсов, добавляем в него основной физический WAN-интерфейс и PPPoE/VPN-подключение. Например:

/interface list member

add interface=ether1-gateway list=WAN

add interface=l2tp-hideme list=WAN

После того, как мы создали отдельный список для WAN-интерфейсов, можно приступить к изменению правил Firewall.

Собственно здесь все очень просто. Там, где явно указан in-interface=ether1-gateway, следует его убрать и назначить вместо него параметр in-interface-list=WAN.

/ip firewall filter

add action=accept chain=input comment="default configuration - ACCEPT ICMP" \

protocol=icmp

add action=accept chain=input comment=\

"default configuration - ACCEPT established and related" \

connection-state=established,related

add action=drop chain=input comment=\

"default configuration - DROP other input from WAN" in-interface-list=WAN

add action=fasttrack-connection chain=forward comment=Fasttrack \

connection-mark=!ipsec connection-state=established,related disabled=yes

add action=accept chain=forward comment=\

"default configuration - ACCEPT forward established and related" \

connection-state=established,related

add action=drop chain=forward comment=\

"default configuration - DROP Invalid connections" connection-state=\

invalid

add action=drop chain=forward comment=\

"default configuration - DROP from WAN using static route (not DSTNATed)" \

connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

После подобного изменения правило будет срабатывать для всех интерфейсов, которые включены в список WAN-интерфейсов.

Данный метод служит также оптимизацией, уменьшающей количество правил Firewall. В противном случае, вам бы пришлось создавать дублирующие правила для каждого WAN-интерфейса, и в конкретно этом примере это были бы лишние 2 правила.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.