{sape_links}

Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP IPSec Keenetic LTE Mikrotik MU-MIMO Netis Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор настройка обзор обновление промо промо-код прошивка роутер скидки уязвимостьБлокировка почтовых спамеров (SMTP) средствами RouterOS в локальной сети на Mikrotik

15 ноябрь 2018

24 879

0

Предположим, что существует компания «Рога и Копыта», в которой большое количество сотрудников и рабочих мест, есть удаленные филиалы, полноценный Active Directory не поднят, зато есть свой почтовый сервер. Причем почтовый сервер поднят не где-то у хостера, вместе с сайтом, а поднят полноценный локальный, к примеру, на том же Postfix. Предположим, что сервер находится в локальной сети предприятия за Mikrotik. На самом Mikrotik у вас проброшены необходимые порты, а внешний IP прописан как mail.yourdomain.com в панели управления хостингом. Только вот не задача, ваш IP регулярно попадает в черные списки специальных сервисов (CBL), хотя спам вы не рассылаете. Или же IP попадает в другие черные списки.

Читать подробнее

Читать подробнее

Функция Protected Routerboot в RouterOS, обновление загрузчика RouterBOOT (Factory Firmware) на устаревших устройствах Mikrotik

30 июль 2018

38 270

14

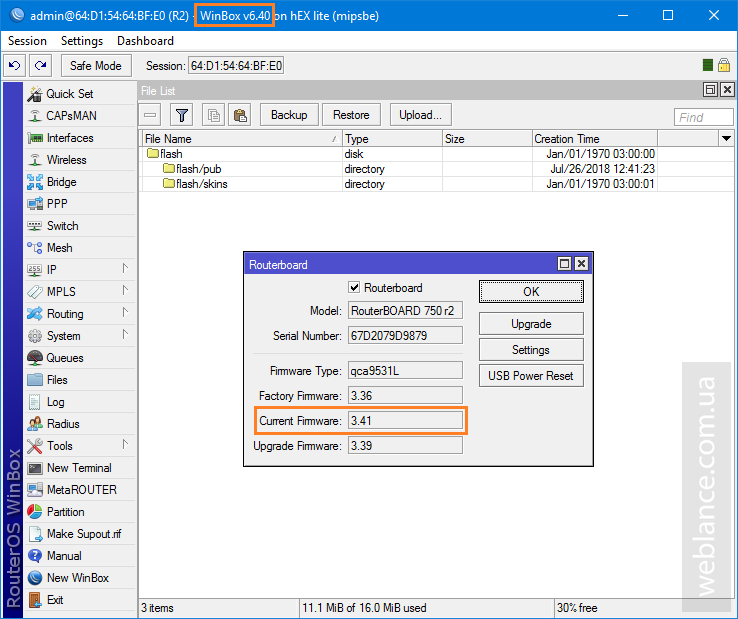

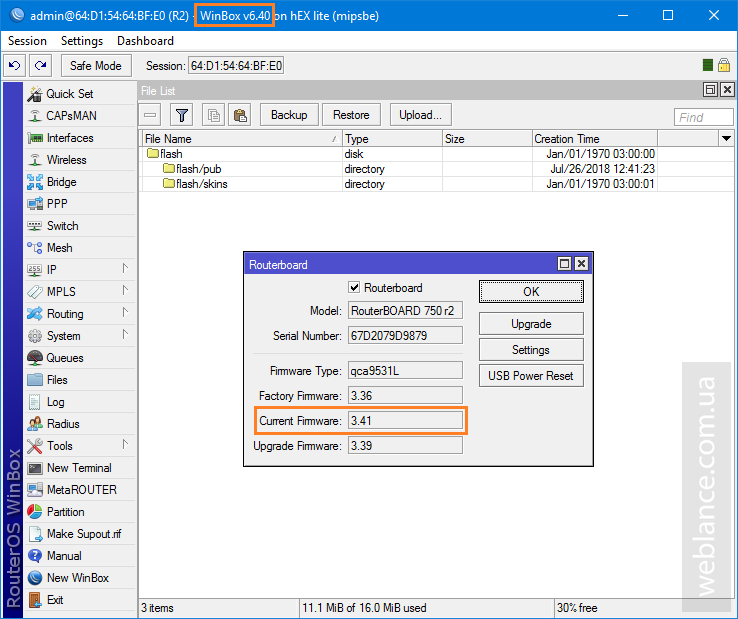

Почти 2 года назад в одном из обновлений загрузчика и RouterOS, для устройств Mikrotik была добавлена функция «Protected Routerboot». Спрятан этот параметр в подменю System – Routerboard – Settings.

Активация Protected Routerboot блокирует загрузчик, после чего изменения в него могут быть внесены только из меню RouterOS. В режиме Protected Routerboot, устройство будет игнорировать команды из консоли, кнопку сброса (reset) и режим Netinstall, поэтому будьте внимательны при включении данной опции. Получить доступ к устройству можно будет только зная пароль администратора.

Единственный вариант восстановления доступа к устройству – полное переформатирование памяти, для чего требуется удерживать кнопку сброса в пределах заданных интервалов. По-умолчанию, это не менее 20 сек и не более 10 минут.

Читать подробнее

Активация Protected Routerboot блокирует загрузчик, после чего изменения в него могут быть внесены только из меню RouterOS. В режиме Protected Routerboot, устройство будет игнорировать команды из консоли, кнопку сброса (reset) и режим Netinstall, поэтому будьте внимательны при включении данной опции. Получить доступ к устройству можно будет только зная пароль администратора.

Единственный вариант восстановления доступа к устройству – полное переформатирование памяти, для чего требуется удерживать кнопку сброса в пределах заданных интервалов. По-умолчанию, это не менее 20 сек и не более 10 минут.

Читать подробнее

Mikrotik устранили проблемы производительности hAP ac^2, тестируем работу Wi-Fi после обновления на RouterOS 6.42.3

05 июнь 2018

44 613

19

hAP ac^2 попал в мои руки еще в апреле 2018-го, тогда одно такое устройство я взял для личного использования, второе – для своего друга в качестве решения all-in-one для небольшого магазинчика. Впоследствии на втором устройстве был успешно развернут HotSpot, а первое я стал использовать для тестирования других менее производительных решений.

В частности, hAP ac^2 принимал участие в тестировании беспроводного маршрутизатора netis N1 AC1200. Давайте припомним, какие результаты показывает связка netis N1 (AP) + hAP ac^2 (CPE).

Как видим, детище Mikrotik обеспечивает 440 Мбит на прием в однопоточном тесте и впечатляющие 515 Мбит при 10-поточном тесте. И речь именно о скорости передачи пользовательских данных при помощи TCP. В то же время наблюдались ощутимые проблемы в работе устройства на отправку – всего 240 Мбит. Собственно примерно такие же результаты описывали многие владельцы ac^2 на форуме Mikrotik. В компании проблему подтвердили и обязались исправить.

Читать подробнее

В частности, hAP ac^2 принимал участие в тестировании беспроводного маршрутизатора netis N1 AC1200. Давайте припомним, какие результаты показывает связка netis N1 (AP) + hAP ac^2 (CPE).

Как видим, детище Mikrotik обеспечивает 440 Мбит на прием в однопоточном тесте и впечатляющие 515 Мбит при 10-поточном тесте. И речь именно о скорости передачи пользовательских данных при помощи TCP. В то же время наблюдались ощутимые проблемы в работе устройства на отправку – всего 240 Мбит. Собственно примерно такие же результаты описывали многие владельцы ac^2 на форуме Mikrotik. В компании проблему подтвердили и обязались исправить.

Читать подробнее

Базовая защита от DoS-атак и SYN-флуда на устройствах Mikrotik RouterBOARD под управлением RouterOS

01 июнь 2018

99 887

17

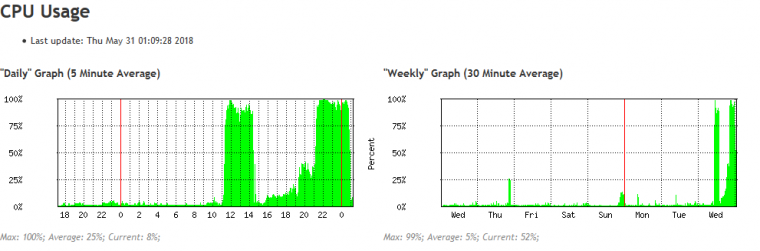

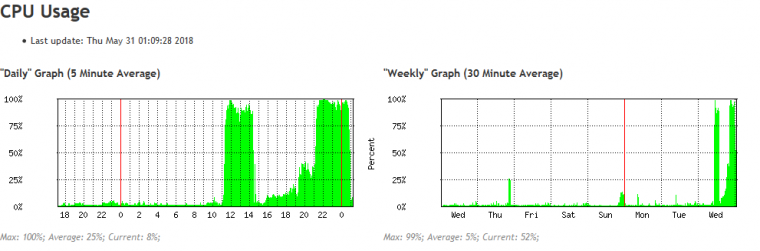

В процессе повышения навыков работы с Mikrotik и RouterOS в частности, очень важно иметь в своем распоряжении дополнительное устройство RouterBOARD для возможности проведения разнообразных экспериментов. Почему это так важно?

Операционная система RouterOS кардинально отличается от программного обеспечения, использующегося в домашних и SOHO-маршрутизаторах. Функциональные возможности ROS уже из коробки превосходит возможности таких систем как OpenWRT, DD-WRT и NDMS 2 (используется в устройствах Zyxel Keenetic).

Функций RouterOS настолько много, что среднестатистический сетевой администратор попросту не владеет достаточными знаниями и опытом для работы со всеми функциями устройства.

Читать подробнее

Операционная система RouterOS кардинально отличается от программного обеспечения, использующегося в домашних и SOHO-маршрутизаторах. Функциональные возможности ROS уже из коробки превосходит возможности таких систем как OpenWRT, DD-WRT и NDMS 2 (используется в устройствах Zyxel Keenetic).

Функций RouterOS настолько много, что среднестатистический сетевой администратор попросту не владеет достаточными знаниями и опытом для работы со всеми функциями устройства.

Читать подробнее

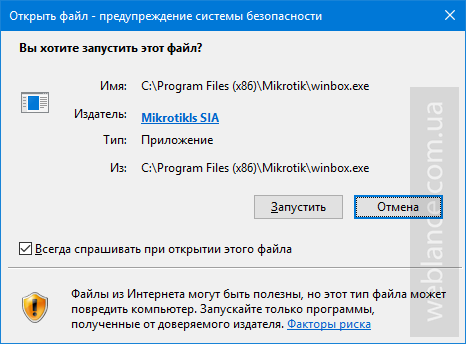

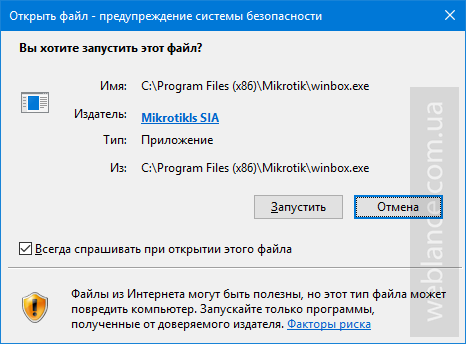

Начиная с RouterOS 6.43, Winbox будет использовать безопасное соединение с шифрованием AES 128-bit

30 май 2018

21 596

0

Тем, кто пользуются устройствами Mikrotik RouterBOARD на уровне более продвинутых пользователей, хорошо известна утилита под названием Winbox.

По сути, это удобная десктопная альтернатива использованию веб-конфигуратора WebFig и по факту является графической оболочкой, повторяющей функционал веб-интерфейса. К сожалению, насколько Winbox удобен, настолько он не безопасен в открытых сетях. Все дело в том, что данные между приложением и маршрутизатором не шифруется. Эта особенность может быть использована для атак типа «MITM» (Man in the middle, человек посередине).

Понятное дело, в домашних сетях вам опасаться практически нечего: доступ к ресурсам локальной сети ограничен и потенциальный злоумышленник не сможет перехватить данные при помощи сниффера. Другое дело большие корпоративные сети, сети провайдеров, а также конфигурации, где порт Winbox открыт наружу и выполняется удаленное управление.

Читать подробнее

По сути, это удобная десктопная альтернатива использованию веб-конфигуратора WebFig и по факту является графической оболочкой, повторяющей функционал веб-интерфейса. К сожалению, насколько Winbox удобен, настолько он не безопасен в открытых сетях. Все дело в том, что данные между приложением и маршрутизатором не шифруется. Эта особенность может быть использована для атак типа «MITM» (Man in the middle, человек посередине).

Понятное дело, в домашних сетях вам опасаться практически нечего: доступ к ресурсам локальной сети ограничен и потенциальный злоумышленник не сможет перехватить данные при помощи сниффера. Другое дело большие корпоративные сети, сети провайдеров, а также конфигурации, где порт Winbox открыт наружу и выполняется удаленное управление.

Читать подробнее