Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot IPSec Keenetic LTE Mikrotik MU-MIMO Netis Qualcomm Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидки уязвимостьВыявлена критическая уязвимость WPA2, позволяющая получить доступ к передаваемым данным по Wi-Fi

Наверное, для многих из вас не будет секретом тот факт, что старенький WPA, как и шифрование TKIP уже давно скомпрометированы. Именно по этой причине на беспроводных маршрутизаторах и точках доступа настоятельно рекомендуется использовать современный WPA2 в связке с шифрованием AES.

Причем именно в такой связке, а не всякие смешанные режимы, на подобие WPA2 + AES/TKIP и уж тем более WPA + WPA2.

16 октября опубликован доклад, раскрывающий серьёзные недостатки в протоколе WPA2, повсеместно использующемся в современных беспроводных сетях.

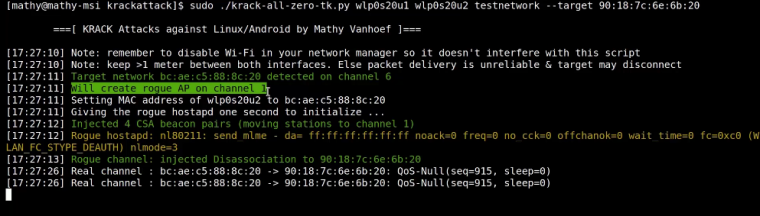

Описание уязвимости «key reinstallation attacks»

Суть уязвимости сводится к тому, что злоумышленник, находящийся в зоне действия жертвы может использовать эти недостатки, в частности атаку типа «key reinstallation attacks» (повторная переустановка ключей) или сокращенно «KRACKs».

Новый метод атаки может использоваться для перехвата и просмотра информации, которая ранее считалась надежно защищенной путем шифрования. Данный метод может быть использован для кражи паролей, номеров кредитных карт, сообщений, электронных писем, фотографий и так далее. Атака работает против ВСЕХ современных защищенных сетей. В зависимости от конфигурации сети, предоставляется возможным манипулирование данными и их подмена. К примеру, атакующий может внедрять рекламу или вредоносный код в исходный код, получаемый с веб-сайтов.

Уязвимость найдена в самом стандарте Wi-Fi, а не в конкретных моделях оборудования или продуктах. Из этого следует, что даже правильная конфигурация Wi-Fi будет затронута и потенциально подвергнута данной атаке.

Атака основана на 4-стороннем рукопожатии, во время которого выполняется присоединение клиента к сети и согласования ключей шифрования. Следует понимать, что атаке подвержен не только новый WPA2, но также и старый протокол WEP, а также сети, которые шифруются только с использованием AES. Вообще уязвимы все варианты, в том числе WPA-TKIP, AES-CCMP и GCMP. Для того, чтобы гарантировать безопасность, ключ должен устанавливаться и использоваться всего один раз, но этот момент не гарантируется в самом WPA2.

Для того, чтобы не стать жертвой хакера, пользователи должны обновить программное обеспечение на всех своих продуктах. Если ваше устройство поддерживает Wi-Fi, к сожалению и скорее всего, оно подвержено уязвимости.

Список уязвимых платформ и устройств

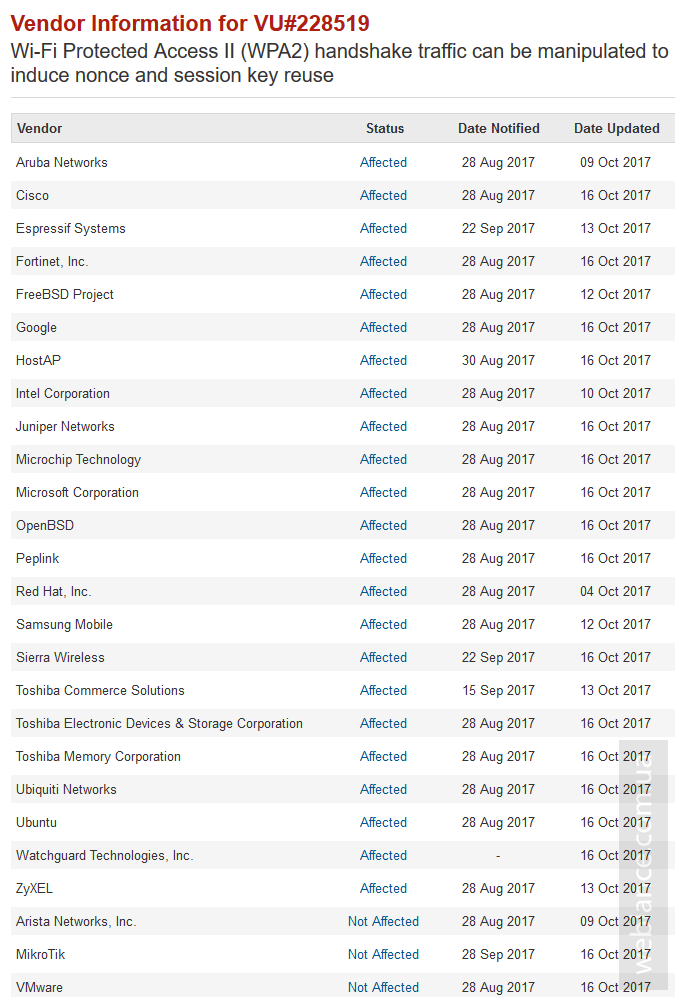

Во время первоначального исследования обнаружено, что системы на базе Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys и других платформ подвержены некоторым видам данной атаки.

Более подробную информация о конкретных продуктах можно получить в базе CERT/CC, либо обратившись к поставщику вашего оборудования.

Среди уязвимых устройств продукты Aruba, Cisco, Google, Intel, Juniper, Zyxel и многих других.

Состоянием на 16 октября уязвимы все продукты Ubiquiti, за исключением UAP-AC, UAP-AC v2 и UAP-AC-Outdoor. Перечень уязвимых устройств:

- UAP-AC-LITE

- UAP-AC-LR

- UAP-AC-PRO

- UAP-AC-M

- UAP-AC-M-PRO

- UAP-AC-IW

- UAP-AC-IW-PRO

- UAP-AC-HD

- UAP-AC-SHD

- UAP

- UAP-LR

- UAP-Outdoor

- UAP-Outdoor5

- UAP v2

- UAP-LR v2

- UAP-PRO

- UAP-Outdoor+

- UAP-IW

Состоянием на 17 октября для вышеперечисленных устройств выпущено обновление v3.9.3.7537, совместимое с контроллером версии 5.6.x и выше.

Наиболее хорошая ситуация с продуктами Mikrotik. Состоянием на 16 октября продукция Mikrotik не подвержена уязвимости. Компания уже успела опубликовать официальную информацию по данному поводу на официальном комьюнити.

Ранее Mikrotik уже получили обращения и уведомления от соответствующих организаций, поэтому при выпуске обновления RouterOS v6.39.3, v6.40.4 и v6.41rc были учтены все рекомендации по устранению уязвимости.

Есть важное замечание касающееся протокола nv2 – он не подвержен данной уязвимости (даже если вы используете более старую версию RouterOS), поскольку сам протокол не соответствует спецификациям 802.11 и содержит собственный набор алгоритмов и процедур, как для передачи данных так и для аутентификации.

При использовании точки доступа 802.11 / nstreme без WDS, а также с CAPsMAN, система не подвержена выявленной уязвимости. В то же время, при условии использования WDS, уязвимости подвержены точки доступа 802.11 / nstreme во всех режимах (Station, AP и т.д.).

В любом случае, настоятельно рекомендуем обновлять RouterOS до актуальной версии.

Идентификаторы CVE

Уязвимости назначено сразу несколько идентификаторов CVE (Common Vulnerabilities and Exposures), при помощи которых вы сможете отследить уязвимость того или иного устройства конкретному подвиду атаки.

- CVE-2017-13077: Reinstallation of the pairwise encryption key (PTK-TK) in the 4-way handshake.

- CVE-2017-13078: Reinstallation of the group key (GTK) in the 4-way handshake.

- CVE-2017-13079: Reinstallation of the integrity group key (IGTK) in the 4-way handshake.

- CVE-2017-13080: Reinstallation of the group key (GTK) in the group key handshake.

- CVE-2017-13081: Reinstallation of the integrity group key (IGTK) in the group key handshake.

- CVE-2017-13082: Accepting a retransmitted Fast BSS Transition (FT) Reassociation Request and reinstalling the pairwise encryption key (PTK-TK) while processing it.

- CVE-2017-13084: Reinstallation of the STK key in the PeerKey handshake.

- CVE-2017-13086: reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake.

- CVE-2017-13087: reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

- CVE-2017-13088: reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Демонстрация уязвимости CRACKs

Ниже пример атаки на смартфон под управлением Android 6.0

[media=//www.youtube.com/watch?v=Oh4WURZoR98]

Онлайн курс по сетевым технологиям

Рекомендую курс Дмитрия Скоромнова «Основы сетевых технологий». Курс не привязан к оборудованию какого-то производителя. В нем даются фундаментальные знания, которые должны быть у каждого системного администратора. К сожалению, у многих администраторов, даже со стажем 5 лет, зачастую нет и половины этих знаний. В курсе простым языком описываются много разных тем. Например: модель OSI, инкапсуляция, домены коллизий и широковещательные домены, петля коммутации, QoS, VPN, NAT, DNS, Wi-Fi и многие другие темы.

Отдельно отмечу тему по IP-адресации. В ней простым языком описывается как делать переводы из десятичной системы счисления в двоичную и наоборот, расчет по IP-адресу и маске: адреса сети, широковещательного адреса, количества хостов сети, разбиение на подсети и другие темы, имеющие отношение к IP-адресации.

У курса есть две версии: платная и бесплатная.