{sape_links}

Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot IPSec Keenetic LTE Mikrotik MU-MIMO Netis Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi usb wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор настройка обзор обновление промо промо-код прошивка роутер скидкиКритическая уязвимость Mikrotik RouterOS 6.45.6 позволяет осуществить подмену DNS-записей

03 декабрь 2019

14 785

1

Компания Tenable обнаружила целый ряд уязвимостей в реализации DNS-сервера и пакетов обновлений RouterOS:

Стандартный Firewall обеспечивает защиту извне, однако не защищает устройство от манипуляций в корпоративных сетях с большим числом пользователей, а также в сетях Free Wi-Fi либо HotSpot, где администратором не осуществлена сегментация и сохранен доступ по Winbox из публичной сети.

Уязвимости подвержены все устройства Mikrotik под управлением RouterOS версии 6.45.6 и ниже.

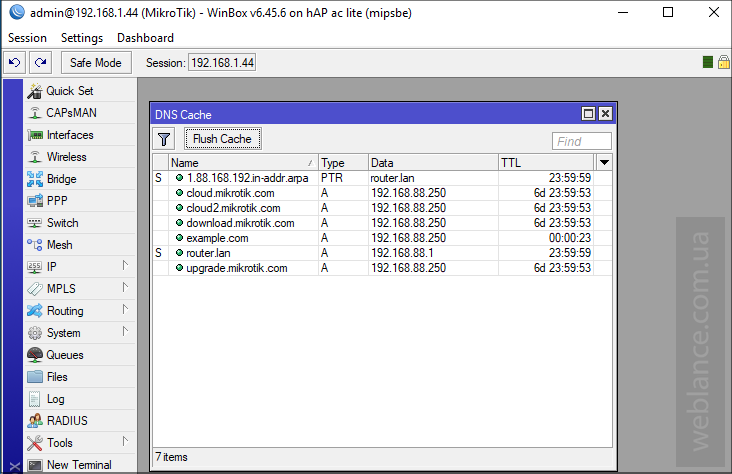

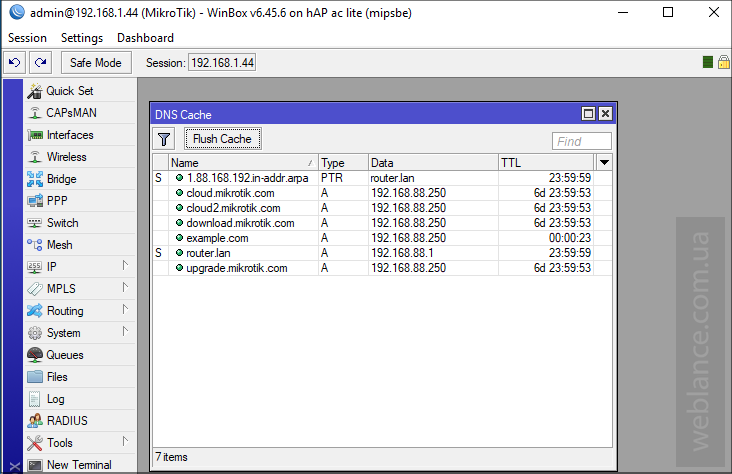

Ситуация усугубляется тем, что уязвимость позволяет злоумышленнику получить внутренний адрес маршрутизатора (по имени router.lan) и, при необходимости, выяснить какие записи уже кэшированы маршрутизатором. Зная внутренний IP, при недостаточной фильтрации Firewall (отсутствие стандартного правила drop all forward new not dstnat'ed), злоумышленник может даже попасть во внутреннюю сеть.

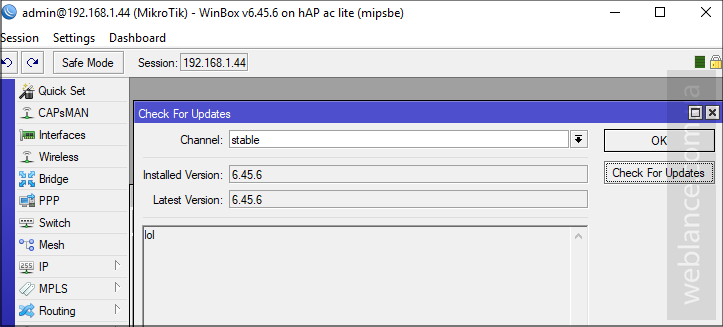

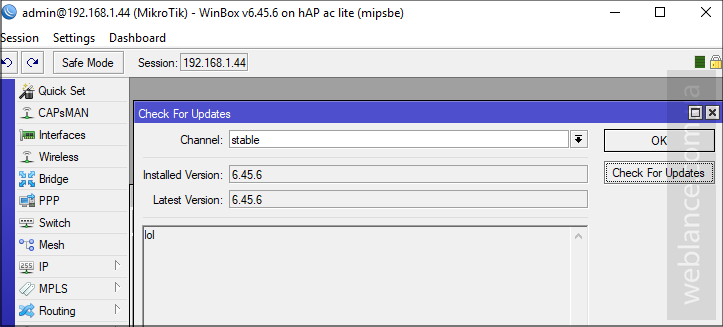

Также обращаю ваше внимание, что сам маршрутизатор использует внутренний DNS не только для обслуживания клиентов, но и для получения информации об обновлениях. Именно по этой причине взлому подвержены даже те устройства, на которых DNS-сервер выключен. Правда, для эксплуатации потребуется, чтобы человек с правами администратора выполнил проверку новой версии (Check For Updates), её последующую загрузку и установку (Download&Install).

«Proof of concepts» выложен в свободный доступ и позволяет заполучить полный контроль над устройством, путем подмены сервера обновлений и загрузки уязвимых версий, например, 6.41.4. Проблема кроется не только в реализации DNS, но и в реализации проверки пакетов обновлений, что позволяет загружать пользовательские пакеты на устройство жертвы.

Ниже видео, демонстрирующее процесс эксплуатации найденной уязвимости.

Компанией Mikrotik приняты меры по устранению найденных уязвимостей. Исправления внесены в следующие версии:

- CVE-2019-3976

- CVE-2019-3977

- CVE-2019-3978

- CVE-2019-3979

Стандартный Firewall обеспечивает защиту извне, однако не защищает устройство от манипуляций в корпоративных сетях с большим числом пользователей, а также в сетях Free Wi-Fi либо HotSpot, где администратором не осуществлена сегментация и сохранен доступ по Winbox из публичной сети.

Уязвимости подвержены все устройства Mikrotik под управлением RouterOS версии 6.45.6 и ниже.

Если Вы хотите научиться настраивать MikroTik, предлагаем пройти онлайн обучение. Более подробную информацию Вы можете найти в конце данной публикации.

Ситуация усугубляется тем, что уязвимость позволяет злоумышленнику получить внутренний адрес маршрутизатора (по имени router.lan) и, при необходимости, выяснить какие записи уже кэшированы маршрутизатором. Зная внутренний IP, при недостаточной фильтрации Firewall (отсутствие стандартного правила drop all forward new not dstnat'ed), злоумышленник может даже попасть во внутреннюю сеть.

Также обращаю ваше внимание, что сам маршрутизатор использует внутренний DNS не только для обслуживания клиентов, но и для получения информации об обновлениях. Именно по этой причине взлому подвержены даже те устройства, на которых DNS-сервер выключен. Правда, для эксплуатации потребуется, чтобы человек с правами администратора выполнил проверку новой версии (Check For Updates), её последующую загрузку и установку (Download&Install).

«Proof of concepts» выложен в свободный доступ и позволяет заполучить полный контроль над устройством, путем подмены сервера обновлений и загрузки уязвимых версий, например, 6.41.4. Проблема кроется не только в реализации DNS, но и в реализации проверки пакетов обновлений, что позволяет загружать пользовательские пакеты на устройство жертвы.

Ниже видео, демонстрирующее процесс эксплуатации найденной уязвимости.

Компанией Mikrotik приняты меры по устранению найденных уязвимостей. Исправления внесены в следующие версии:

- 6.45.7 [stable]

- 6.44.6 [long-term]

- 6.46beta59 [testing]

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.