Быстрая навигация

802.11ac 802.11ac Wave 2 802.11n Android DVB-T2 Google hAP HotSpot Intel IPSec Keenetic LTE Mikrotik MU-MIMO Netis Newsletter Realtek RouterBOARD RouterOS Rozetka rozetka.com.ua Strong Trimax Ubiquiti UBNT UniFi wAP 60G Wi-Fi Winbox wireless Zyxel безопасность маршрутизатор обзор обновление промо промо-код прошивка роутер скидкиКритический баг RouterOS версий 6.29-6.42 позволяет получить логин и пароль администратора устройства

Уязвимости подвержены версии RouterOS, начиная с 6.29 и заканчивая 6.42, включительно с релиз-кандидатом 6.43rc3.

Читать подробнее

Тестирование Mikrotik hAP ac2 (RBD52G-5HacD2HnD-TC): производительность NAT, PPPoE, L2TP+MPPE, L2TP+IPsec, чистый L2TP и IPsec

Первый hAP ac2 я заказал для своего друга в магазин, устройство будет использоваться в качестве главного шлюза, на нем же будет настроен и запущен HotSpot, а в дальнейшем, вероятно и сервер L2TP+IPsec для объединения нескольких магазинов в единую сеть. Второй hAP ac2 я решил прикупить для себя – для тестов других роутеров и последующей замены домашнего RB951Ui-2HnD.

Особо меня порадовал тот факт, что оба устройства мне попались из партий с 233 МБ оперативной памяти.

Читать подробнее

Как давно вы обновляли RouterOS? Mikrotik предупреждает о необходимости своевременных обновлений

Несколько дней назад компания Mikrotik совершила массовую рассылку с уведомлением о ботнете, сканирующем одну из прошлогодних уязвимостей.

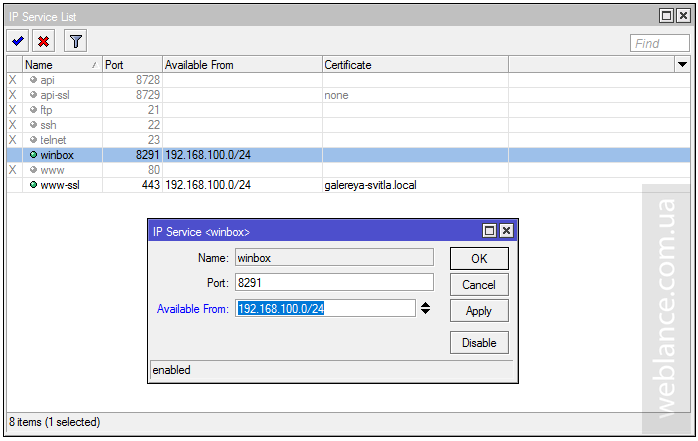

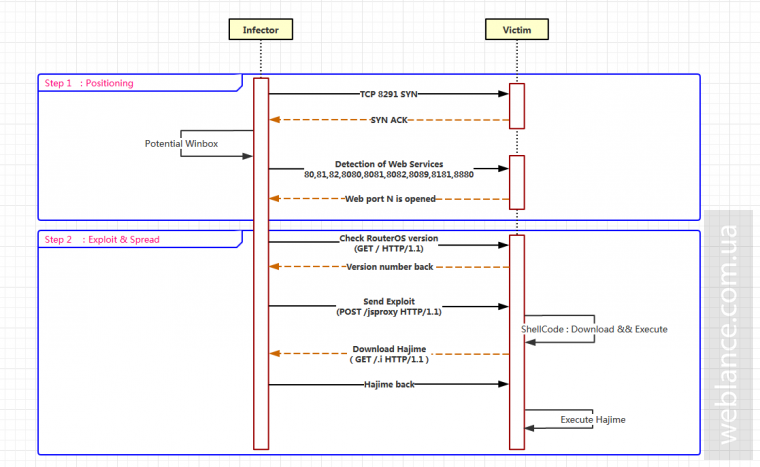

Специалисты Mikrotik обращают внимание на ботнет, который в настоящее время сканирует случайные общедоступные IP на предмет открытых портов Winbox (8291) и WWW (80). Целью сканирования является поиск устройств с устаревшей версией RouterOS и последующей эксплуатацией уязвимости http-сервера.

Данная уязвимость была исправлена год назад, в марте 2017-го.

Читать подробнее

Читать подробнее

Серьезная уязвимость SMB в устройствах Mikrotik под управлением RouterOS ниже версии 6.41.3

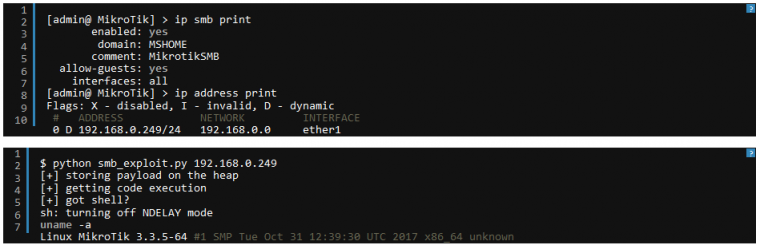

19 марта на ресурсе xaker.ru была опубликована короткая статья-перевод по поводу обнаруженной уязвимости в устройствах Mikrotik. В качестве первоисточника выступает ресурс Core Security.

Глубоко в уязвимость углубляться не будем, если коротко, в устройствах Mikrotik под управлением RouterOS ниже версии 6.41.3 найдена серьезная, можно даже сказать критическая RCE-уязвимость, позволяющая добиться выполнения произвольного кода.

Сама уязвимость получила идентификатор CVE-2018-7445, связана она с багом в SMB и базируется на переполнении буфера.

Читать подробнее

Читать подробнее

Важные изменения RouterOS v6.42: увеличение дальности для wAP 60G, увеличение пропускной способности для протокола NV2 в режиме PtMP

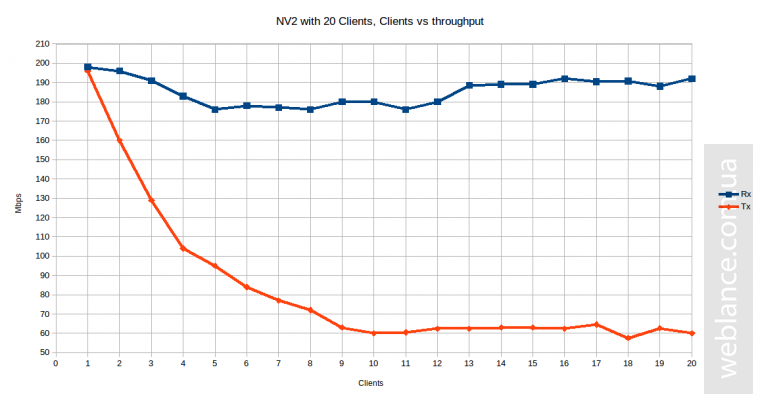

Обновление 6.42 обещает стать весьма интересным для WISP-провайдеров, использующих при построении своей беспроводной сети проприетарный протокол NV2.

В одном из последних релиз-кандидатов RouterOS (начиная с версии 6.42rc46), разработчики сообщили о том, что им удалось провести оптимизации и улучшения, которые потенциально должны привести к существенному повышению пропускной способности точки доступа PtMP.

Что интересно, обновление требуется выполнять только для AP, все подключенные клиенты могут продолжать работать с той версией ROS, что и ранее.

Читать подробнее

Читать подробнее